Bot Protection

Bot protection günümüz teknoloji çağında dikkat edilmesi gereken en önemli güvenlik konularından birisi olarak sürekli karşımıza çıkan ve en karmaşık olan problemlerden birisidir.web uygulamaları, mobil uygulamalar ve API’ler yalnızca gerçek kullanıcılar tarafından değil aynı zamanda otomasyon araçları ve botlar tarafından da yoğun şekilde hedef alınmaktadır.

Bot trafiği spam gönderme, veri kazıma (scraping), brute-force saldırıları, fiyat manipülasyonu, içerik çalma ve DDoS gibi birçok tehdit barındırmaktadır. Bot detection (bot tespiti) ve bot prevention (bot engelleme) mekanizmaları, uygulama güvenliğinin ayrılmaz bir parçası haline gelmiştir.

Botların tespiti, yalnızca saldırıları engellemek için değil aynı zamanda sistem kaynaklarının verimli kullanılmasını sağlamak için de kritik öneme sahiptir. Botlar, ağ bant genişliğini tüketir, veritabanı sorgularını artırır ve sahte trafik nedeniyle iş zekâsı raporlarını yanıltabilir. Dolayısıyla doğru tespit yapılmadan uygulanan basit engelleme stratejileri hem saldırganların atlatabileceği zafiyetler oluşturur hem de yanlış pozitifler nedeniyle gerçek kullanıcı deneyimini olumsuz etkiler.

Bot Türleri

Good Bots

Genellikle engellenmez, aksine sitenin görünürlüğü ve performansı için gereklidir.

- Arama Motoru Botları (Search Engine Crawlers) → Googlebot, Bingbot, Yandexbot gibi arama motorlarının içerik indeksleme botları.

- Monitoring Botları → UptimeRobot, Pingdom gibi servislerin uptime/availability kontrol botları.

- SEO & Analiz Botları → Semrush, Ahrefs, Moz gibi SEO tarayıcı botları.

- Chatbotlar & Asistanlar → Web sitelerinde müşteri destek botları.

- Geliştirici Botları / API Botları → Slack, GitHub, Discord gibi platformlarda entegrasyon sağlayan botlar.

Malicious Bots

Güvenlik, performans ve iş sürekliliği için ciddi tehdit oluşturur.

1. Scraping Botları (Content Scrapers)

- Web sitesinden içerik, fiyat veya ürün bilgisi çalar.

- Rakip firmalar veya spam siteler tarafından kullanılır.

2. Credential Stuffing Botları

- Çalınmış kullanıcı adı/şifre kombinasyonlarını otomatik olarak login denemelerinde kullanır.

- Hesap ele geçirme (Account Takeover – ATO) saldırılarında kritik rol oynar.

3. Brute Force Botları

- Kullanıcı hesaplarını ele geçirmek için sürekli şifre denemesi yapar.

- Genellikle zayıf parola kullanan hesapları hedef alır.

4. Spam Botları

- Formlara, yorum alanlarına veya e-postalara spam içerik gönderir.

- SEO kirliliği, kötü link yerleştirme veya phishing amacı taşır.

5. Scalper / Sneaker Botları

- Limitli ürün, bilet veya promosyonları hızlıca alır.

- Özellikle e-ticaret ve biletleme sitelerinde kullanılır.

6. DoS / DDoS Botları

- Trafik botları ile hedef siteyi aşırı yükleyip erişilemez hale getirir.

- Genellikle botnet ağları üzerinden organize edilir.

7. Click Fraud Botları

- Reklamlara sahte tıklamalar yaparak reklam bütçelerini tüketir.

- Dijital pazarlama kampanyalarını manipüle eder.

8. Scam / Phishing Botları

- Kullanıcıları kandıracak sahte formlar veya mesajlar gönderir.

- Kimlik bilgilerini, kart numaralarını toplamaya çalışır.

9. Inventory Hoarding Botları

- Stokları sahte sepetlere ekleyerek gerçek kullanıcıların alışveriş yapmasını engeller.

- Özellikle e-ticaret kampanyalarında yaygındır.

10. Fake Account / Registration Botları

- Sahte kullanıcı hesapları oluşturur.

- Spam, sahte yorum, manipülasyon (sahte beğeni/oylama) amacıyla kullanılır.

Detection ve Prevention Teknikleri

IP Reputation

IP reputation, en temel bot tespit yöntemlerinden biridir. Gelen trafiğin kaynak IP adresleri bilinen kara listelerle (blacklist) karşılaştırılır. Spam, saldırı veya zararlı aktivitelerle ilişkilendirilmiş IP’ler engellenirken güvenilir IP’ler beyaz listeye (whitelist) alınabilir. Basit ve hızlı bir yöntem olmakla birlikte VPN, proxy veya dinamik IP’ler kullanan gelişmiş botlar bu yöntemi kolayca aşabilir.

Rate Limiting

Belirli bir zaman aralığında aynı IP veya kullanıcı tarafından yapılabilecek istek sayısını sınırlandırır. Brute-force girişimleri, credential stuffing saldırıları ve DDoS trafiği bu yöntemle kontrol altına alınabilir. Limit aşıldığında istekler engellenir, geciktirilir ya da ek doğrulama adımları uygulanır. Ancak yanlış yapılandırıldığında, yoğun işlem yapan gerçek kullanıcıların da engellenmesine yol açabilir.

User-Agent Analizi

User-Agent analizi, HTTP isteklerinde yer alan tarayıcı ve cihaz bilgilerini kontrol ederek botları ayırt etmeye çalışır. Basit botlar genellikle hatalı veya eksik User-Agent bilgisi kullanır. Fakat gelişmiş botlar, gerçek tarayıcı bilgilerini taklit ederek bu yöntemi etkisiz hale getirebilir. User-Agent analizi genellikle ek bir kontrol katmanı olarak kullanılmaktadır.

Device Fingerprinting

Kullanıcının cihazından toplanan bilgilerle (tarayıcı sürümü, işletim sistemi, ekran çözünürlüğü, eklentiler, dil ayarları vb.) eşsiz bir kimlik oluşturur. Aynı bot farklı IP adresleriyle giriş yapmaya çalışsa bile cihaz parmak izi sayesinde tanınabilir. Sahte oturumların tespitinde güçlüdür ancak gizlilik kaygılarına yol açabilir ve bazı gelişmiş botlar fingerprint manipülasyonu yapabilir.

Davranışsal Analiz

Kullanıcıların site üzerindeki etkileşimlerini ölçer. Fare hareketleri, tıklama dinamikleri, kaydırma davranışları ve yazma hızları gibi metrikler incelenerek insan mı yoksa bot mu olduğu anlaşılır. İnsan davranışları doğal varyasyonlar içerirken botlar genellikle tekrarlayan ve mekanik hareketler sergiler. Modern bot tespitinde en güçlü yöntemlerden biri olarak kabul edilir.

JavaScript Challenges

Kullanıcının tarayıcısında küçük JS kodları çalıştırarak doğrulama yapar. Gerçek tarayıcılar bu kodları çalıştırabilirken basit botlar başarısız olur. Ancak gelişmiş headless browser botları bu kontrolleri geçebilecek kapasiteye sahiptir. JS challenge, genellikle CAPTCHA veya davranışsal analizle birlikte kullanılmaktadır.

CAPTCHA

CAPTCHA sistemleri, görsel, işitsel veya mantıksal testlerle kullanıcıların insan olup olmadığını doğrular. Örneğin resim seçme, basit matematik problemleri veya metin çözme görevleri kullanılır. Botların çözmesi zor olsa da, yanlış tasarlandığında kullanıcı deneyimini olumsuz etkileyebilir ve erişilebilirlik sorunlarına yol açabilir.

Honeytoken / Trap

Honeytoken teknikleri, botları yakalamak için sahte linkler, gizli form alanları veya sahte API uç noktaları ekler. Gerçek kullanıcılar bu unsurlarla etkileşime girmezken botlar otomatik taramalar sırasında bunları tıklayarak veya doldurarak kendilerini ele verir. Bu yöntem, botların davranışlarını gözlemlemek ve kara listeye almak için oldukça etkilidir.

Makine Öğrenmesi (ML) Tabanlı Analiz

Makine öğrenmesi tabanlı analiz, büyük miktarda trafik verisini işleyerek normal kullanıcı davranışlarını öğrenir ve anormallikleri tespit eder. Bu yöntem sürekli gelişerek yeni bot tekniklerine uyum sağlar. Anomali tespiti sayesinde hem bilinen hem de bilinmeyen bot davranışları engellenebilir. Ancak bu yaklaşım yüksek işlem gücü ve kaliteli veri setleri gerektirir.

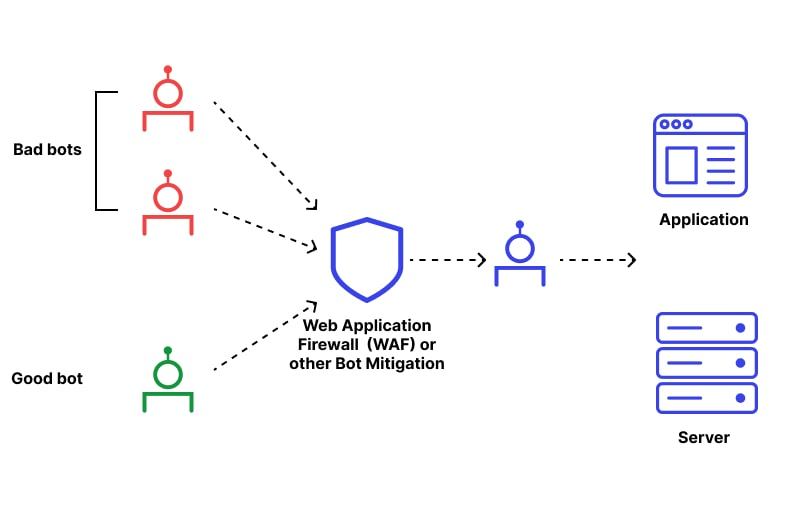

Basit Bot Protection Mimarisi

Klasik mimarilerde kullanıcı trafiği load balancer üzerinden WAF’a (Web Application Firewall) yönlendirilir ve ardından backend sunucuya iletilir. WAF, temel imza tabanlı kontroller ve rate limiting uygular. Ancak gelişmiş botlar bu sistemi kolayca aşabilmektedir.

Çok Katmanlı Modern Bot Protection Mimarisi

Modern yaklaşımlar ise çok katmanlıdır. Trafik öncelikle CDN veya reverse proxy üzerinden alınır. Ardından WAF + Bot Detection Layer trafiği analiz eder. Bu katmanda IP reputation, rate limiting, fingerprinting, davranışsal analiz ve makine öğrenmesi tabanlı risk skorlama uygulanır. Sonrasında Policy Engine devreye girerek isteğe yönelik karar verir.

- Güvenli kullanıcı → izin ver

- Şüpheli kullanıcı → doğrulama (challenge) uygula

- Aşırı trafik → geciktirme (throttling) uygula

- Kötü niyetli bot → engelle

Bu mimari sayesinde yalnızca gerçek kullanıcıların backend sunuculara ulaşması sağlanır.

Bot protection günümüz uygulama güvenliğinde yalnızca ek bir güvenlik önlemi değil, kritik bir savunma hattı haline gelmiştir. Basit yöntemler (IP reputation, User-Agent analizi, rate limiting) düşük maliyetli çözümler sunsa da modern botlar için yetersiz kalmaktadır. Gelişmiş yöntemler (davranışsal analiz, device fingerprinting, makine öğrenmesi) daha doğru sonuçlar verir ancak daha yüksek işlem maliyetine sahiptir. En iyi sonuç, bu tekniklerin çok katmanlı ve entegre bir mimari içinde birleştirilmesiyle elde edilmektedir.

Faydalı olması dileği ile…

Bot Protection - Yorumlar

Yapılan Yorumlar

BENZER İÇERİKLERİlginizi çekebilecek diğer içerikler

DDoS Protection & Mitigation 26 Eylül 2025

IAST ile Zafiyet İnceleme 17 Aralık 2024

RASP (Runtime Application Self-Protection) Nedir? 16 Aralık 2024

Broken Access Control 09 Aralık 2024