DDoS Protection & Mitigation siber güvenlik dünyasında en kontrol listelerinin en başında yer alan bir konudur.Durdurulması zor olan ddos ve botnet ataklarına karşı geniş,kapsamlı tedbirler alınması gereksede bu süreç çok hızlı ilerleyemiyor.

Dağıtılmış Hizmet Reddi (DDoS) saldırıları, günümüzün dijital altyapısı için sürekli ve evrilen bir tehdit oluşturmaktadır. Bir çevrimiçi hizmeti veya ağı hedef alarak, meşru kullanıcıların erişimini engellemeyi amaçlar. Genellikle, botnet adı verilen, ele geçirilmiş çok sayıda cihazdan kaynaklanan yoğun trafikle gerçekleştirilen DDoS saldırıları, işletmeler için ciddi operasyonel kesintilere, finansal kayıplara ve itibar zedelenmelerine yol açabilir. Siber güvenlik ortamı geliştikçe, DDoS saldırılarının karmaşıklığı ve sıklığı da artmakta, bu da ileri seviye koruma ve mitigasyon stratejilerini zorunlu kılmaktadır.

DDoS Saldırılarının Evrimi ve Ddos Protection Önemi

Saldırganlar artık sadece en büyük bant genişliğini oluşturmaya odaklanmak yerine, daha küçük ancak daha sofistike ve hedef odaklı saldırılarla sistemleri felç etmeyi tercih etmektedirler. Özellikle mikro ve mini DDoS saldırıları, tespit ve mitigasyon süreçlerini zorlaştıran yeni bir meydan okuma sunmaktadır.

Saldırılardan en çok etkilenen sektörler arasında Yazılım ve Bilgisayar Hizmetleri ile Telekomünikasyon öne çıkmaktadır. Yazılım ve Bilgisayar Hizmetleri sektörü 2023’te bir önceki yıla göre iki kat daha fazla saldırı alırken, Telekomünikasyon sektörü saldırı sayısında beş katlık bir artışla en büyük yükselişi kaydetmiştir. Bu durum, saldırganların kritik altyapıları ve geniş kullanıcı tabanına sahip hizmet sağlayıcılarını hedef alma eğilimini göstermektedir. IoT cihazlarının botnet’lere dahil edilmesi (örn. Mozi botnet’i) ve HTTP/2 protokolündeki zafiyetlerin (örn. HTTP/2 Rapid Reset Attack) kullanılması gibi yeni saldırı vektörleri ortaya çıkmıştır.

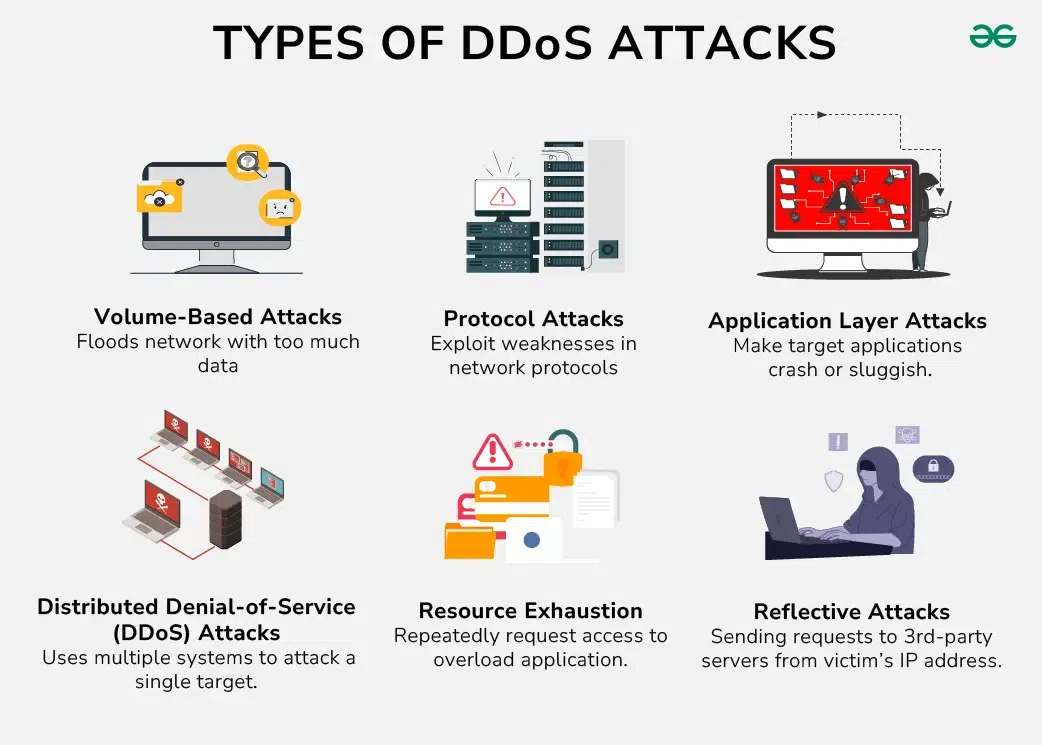

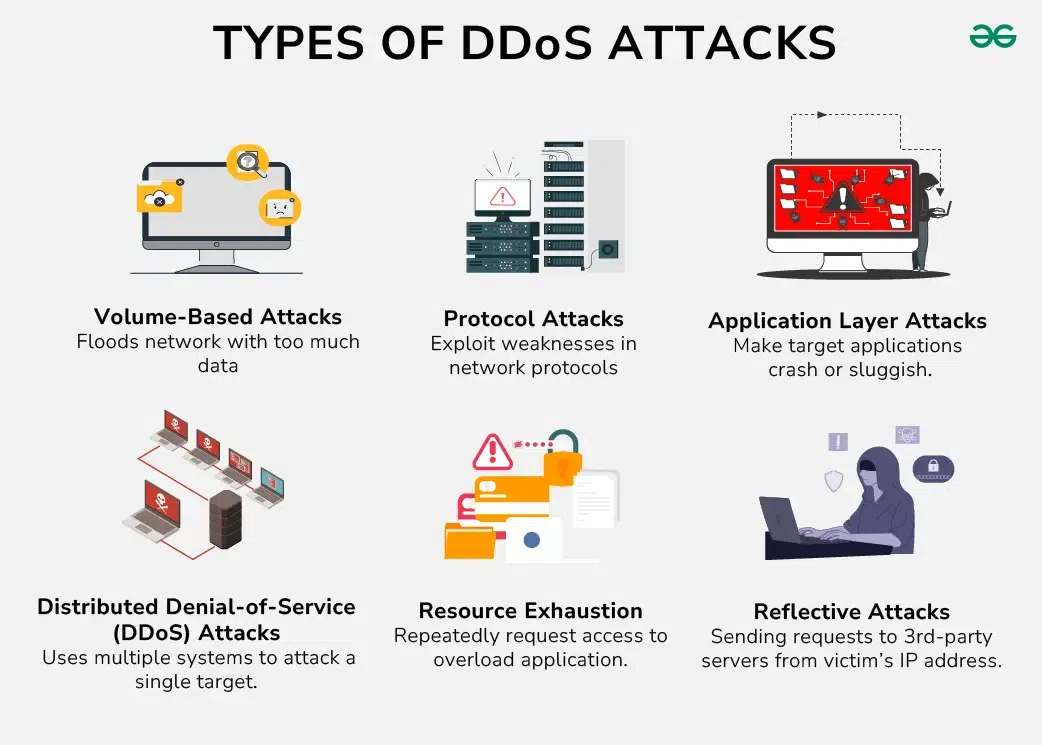

DDoS saldırıları, hedef sistemin hangi katmanını etkilediklerine göre genellikle üç ana kategoriye ayrılır.Bu kategoriler güçlü bir ddos protection kalkanı için baz alınacak referanslar olarak ele alınır.

1. Hacim Tabanlı Saldırılar (Volumetric Attacks)

Tanım: Hedef ağın veya hizmetin bant genişliğini aşırı trafikle doyurmayı amaçlar. Genellikle saniyedeki bit (Bps) veya Gigabits per second (Gbps) cinsinden ölçülürler.

Teknik Detaylar: Saldırganlar, hedef sunucuya mümkün olduğunca fazla trafik göndererek bant genişliğini tüketir. Bu tür saldırılar genellikle amplifikasyon teknikleri kullanılarak gerçekleştirilir. Örneğin, DNS amplifikasyonunda, saldırgan kurbanın sahte kaynak IP adresiyle küçük DNS isteklerini açık bir DNS sunucusuna gönderir. DNS sunucusu, bu küçük isteklere karşılık kurbana çok daha büyük bir yanıt gönderir. Bu sayede, saldırganın bant genişliği tüketimi, hedefe ulaşan trafikten çok daha az olur. NTP amplifikasyonu ve SSDP amplifikasyonu da benzer prensiplerle çalışır. Mirai botnet’i gibi IoT cihazlarından oluşan botnet’ler de hacimsel saldırılar için yaygın olarak kullanılır, zira bu cihazlar genellikle zayıf güvenlik önlemlerine sahiptir ve kolayca ele geçirilebilir.

Mitigasyon: Hacimsel saldırılar, genellikle küresel dağıtılmış scrubbing center‘lar aracılığıyla hafifletilir. Bu merkezler, gelen trafiği analiz eder, kötü niyetli trafiği filtreler ve yalnızca meşru trafiği hedefe yönlendirir. Bu süreç, saldırının boyutuna göre otomatik olarak ölçeklenebilir. Ayrıca, yüksek bant genişliği kapasitesine sahip ağ altyapıları ve ISP düzeyinde koruma hizmetleri de bu tür saldırılara karşı önemli bir savunma katmanı oluşturur.

2. Protokol Tabanlı Saldırılar (Protocol Attacks)

Tanım: OSI modelinin 3. (Ağ) ve 4. (Taşıma) katmanlarındaki ağ protokollerinin zafiyetlerini hedef alarak sunucu kaynaklarını veya ara iletişim ekipmanlarını (güvenlik duvarları, yük dengeleyiciler) tüketmeyi amaçlar. Büyüklüğü saniyedeki paket (Pps) cinsinden ölçülürler.

Teknik Detaylar: Protokol saldırıları, bir iletişim protokolünün bağlantı kurma veya sürdürme mekanizmalarını istismar eder. En bilinen örneklerden biri SYN Flood saldırısıdır. Bu saldırıda, saldırgan hedef sunucuya çok sayıda SYN (senkronizasyon) paketi gönderir ancak TCP üçlü el sıkışmasını tamamlamak için son ACK (onay) paketini göndermez. Sunucu, her SYN paketi için bir kaynak ayırır ve yanıt bekler. Bu kaynaklar kısa sürede tükenir ve meşru bağlantı istekleri reddedilir. Diğer örnekler arasında Ping of Death (büyük boyutlu IP paketleri göndererek hedef sistemi çökertme), Smurf Attack (hedef IP adresini kullanarak bir ağdaki birçok cihaza ICMP yankı isteği gönderme ve yanıtları hedefe yönlendirme) ve IP parçalanma saldırıları (geçersiz veya aşırı büyük parçalanmış IP paketleri göndererek hedef sistemin kaynaklarını tüketme) bulunur.

Mitigasyon: Protokol saldırılarının mitigasyonu, genellikle ağ katmanında gerçekleştirilir. Durum bilgisi olan güvenlik duvarları (Stateful Firewalls), TCP bağlantı durumunu izleyerek SYN-ACK yanıtı alınmayan SYN paketlerini tespit edip engelleyebilir. Yönlendiriciler ve özel DDoS mitigasyon cihazları, şüpheli paketleri (örneğin, geçersiz bayraklara sahip paketler) tespit ederek engeller. Ziyaretçi tanımlama teknolojileri, meşru trafiği kötü niyetli trafikten ayırmak için kullanılır. Ayrıca, TCP yığını optimizasyonları, bağlantı sınırlamaları ve SYN cookie gibi teknikler de bu tür saldırılara karşı etkilidir.

3. Uygulama Katmanı Saldırıları (Application Layer Attacks)

Tanım: Bu saldırılar, web sunucusu veya uygulama katmanındaki (OSI Katman 7) zafiyetleri hedef alır. Görünüşte meşru isteklere benzerler ancak uygulamanın kaynaklarını (CPU, bellek, veritabanı bağlantıları) tüketerek hizmeti yavaşlatmayı veya çökertmeyi amaçlarlar. Büyüklüğü saniyedeki istek (Rps) cinsinden ölçülürler.

Teknik Detaylar: Uygulama katmanı saldırıları, diğer DDoS türlerine göre daha az bant genişliği gerektirir ve tespit edilmesi daha zordur çünkü meşru kullanıcı trafiğine benzerler. Örneğin, HTTP GET/POST Flood saldırılarında, saldırgan web sunucusuna sürekli olarak karmaşık veya kaynak yoğun sayfalar için istekler gönderir. Her bir istek, sunucunun PHP betikleri çalıştırmasına, veritabanı sorguları yapmasına ve birden fazla dosya yüklemesine neden olabilir, bu da sunucu kaynaklarını hızla tüketir. Slowloris gibi saldırılar ise, sunucuya eksik HTTP istek başlıkları göndererek bağlantıları açık tutar ve sunucunun bağlantı havuzunu tüketir. Bu, sunucunun meşru bağlantı isteklerini kabul etmesini engeller. HTTP/2 Rapid Reset Attack gibi yeni nesil saldırılar, HTTP/2 protokolünün özelliklerini istismar ederek çok sayıda sıfırlanmış akış oluşturur ve sunucu kaynaklarını tüketir.

Mitigasyon: Uygulama katmanı saldırılarının mitigasyonu, Web Uygulama Güvenlik Duvarları (WAF), bot yönetim çözümleri ve davranışsal analiz sistemleri ile sağlanır. WAF’lar, kötü niyetli HTTP isteklerini filtreleyebilir, bilinen saldırı imzalarını engelleyebilir ve SQL enjeksiyonu, XSS gibi diğer web tabanlı saldırılara karşı da koruma sağlar. Davranışsal analiz, normal kullanıcı davranışından sapmaları tespit ederek şüpheli istekleri bloke eder. Oran sınırlama (rate limiting), oturum yönetimi ve CAPTCHA doğrulamaları gibi teknikler de bu tür saldırılara karşı etkilidir.

DDoS Protection & Mitigation Süreçleri;

•Trafik Filtreleme ve Temizleme (Traffic Filtering and Scrubbing): Gelen trafiği analiz ederek kötü niyetli paketleri ayıklama ve engelleme işlemidir. Bu genellikle özel DDoS mitigasyon hizmetleri veya donanımları tarafından gerçekleştirilir. Temizleme merkezleri, yüksek kapasiteli ağlara sahip olup, saldırı trafiğini emerek analiz eder ve meşru trafiği hedefe yönlendirir.

•Oran Sınırlama (Rate Limiting): Belirli bir zaman diliminde bir IP adresinden veya kullanıcıdan gelen istek sayısını sınırlayarak sunucuların aşırı yüklenmesini önler. Bu, özellikle uygulama katmanı saldırılarına karşı etkilidir.

•IP Kara Listeleme/Beyaz Listeleme (IP Blacklisting/Whitelisting): Bilinen kötü niyetli IP adreslerini engelleme (kara listeleme) veya yalnızca güvenilir IP adreslerinden gelen trafiğe izin verme (beyaz listeleme) yöntemidir. Dinamik kara listeleme, saldırı sırasında tespit edilen kötü niyetli IP’leri otomatik olarak engeller.

•Yük Dengeleme (Load Balancing): Gelen trafiği birden fazla sunucuya veya kaynağa dağıtarak tek bir noktanın aşırı yüklenmesini önler ve hizmet sürekliliğini sağlar. Bu, sunucuların aşırı yüklenmesini önleyerek saldırının etkisini azaltır.

•Coğrafi Filtreleme (Geo-blocking): Belirli coğrafi bölgelerden gelen trafiği engelleme, özellikle saldırının belirli bir bölgeden kaynaklandığı veya hedef kitlenin belirli bir coğrafya ile sınırlı olduğu durumlarda faydalıdır.

•Ağ Altyapısı Güçlendirme: Yüksek bant genişliği kapasitesi ve yedekli ağ bileşenleri kullanarak saldırılara karşı dayanıklılığı artırma. Bu, saldırı trafiğini absorbe etme yeteneğini artırır ve tek hata noktalarını ortadan kaldırır.

•Acil Durum Planı (Incident Response Plan): Bir DDoS saldırısı durumunda hızlı ve etkili bir şekilde yanıt vermek için önceden hazırlanmış bir planın olması kritik öneme sahiptir. Bu plan, saldırı tespiti, doğrulama, mitigasyon adımları, iletişim stratejileri ve kurtarma süreçlerini içermelidir.

İleri Seviye DDoS Protection Teknolojileri

Günümüzün gelişmiş DDoS saldırılarına karşı koymak için geleneksel yöntemlerin ötesine geçen ileri seviye teknolojiler ve araçlar gereklidir. Yeni nesil DDoS savunması, özellikle yapay zeka (AI) ve makine öğrenimi (ML) tabanlı yaklaşımlarla güçlendirilmektedir.

1. Makine Öğrenimi ve Yapay Zeka Destekli Savunma

Makine öğrenimi, DDoS savunma sistemlerinin trafik modellerini öğrenmesini ve tehditleri daha doğru bir şekilde tespit etmesini sağlar.

•Anomali Tespiti: ML modelleri, normal trafik davranışını sürekli analiz ederek, bir DDoS saldırısını işaret edebilecek sapmaları (örneğin, beklenmedik trafik hacmi, anormal istek oranları) tespit eder. Bu, özellikle düşük ve yavaş (low-and-slow) uygulama katmanı saldırılarının tespitinde etkilidir, çünkü bu saldırılar geleneksel imza tabanlı sistemler tarafından kolayca gözden kaçırılabilir.

•Desen Tanıma: Gelişmiş algoritmalar, bilinen DDoS saldırılarıyla ilişkili karmaşık desenleri tanıyabilir ve şüpheli etkinlikleri daha fazla inceleme için işaretleyebilir. Bu, yeni veya evrilen saldırı vektörlerinin belirlenmesine yardımcı olur ve sıfırıncı gün (zero-day) saldırılarına karşı koruma sağlar.

•Uyarlanabilir Yanıt: AI destekli sistemler, saldırının değişen doğasına gerçek zamanlı olarak uyum sağlayabilir. Mitigasyon stratejilerini otomatik olarak ayarlayarak, saldırının etkisini en aza indirir ve yanlış pozitifleri azaltır. Bu, insan müdahalesine gerek kalmadan sürekli ve dinamik bir koruma sağlar.

2. Davranışsal Analiz

Davranışsal analiz, normal trafik davranışını temel alarak DDoS saldırılarını etkili bir şekilde tespit etmek ve hafifletmek için kritik öneme sahiptir.

•Trafik Temel Çizgileri: Sistemler, ağ ve uygulama trafiğinin normal davranışını öğrenerek bir temel çizgi oluşturur. Bu temel çizgi, meşru trafiği kötü niyetli trafikten ayırt etmek için bir referans noktası görevi görür. Örneğin, belirli bir saatte beklenen trafik hacmi veya belirli bir kullanıcı grubunun tipik istek oranları gibi metrikler kullanılır.

•Gerçek Zamanlı İzleme: Trafik davranışının sürekli izlenmesi, temel çizgiden sapmaları ve anormallikleri hızlı bir şekilde tespit etmeyi sağlar. Bu, saldırıların erken aşamalarında belirlenmesine olanak tanır ve mitigasyonun daha hızlı başlamasını sağlar.

•Otomatik Uyarılar: Şüpheli trafik modelleri tespit edildiğinde, sistemler otomatik olarak uyarılar oluşturarak güvenlik ekiplerinin hızlı bir şekilde yanıt vermesini ve mitigasyon önlemlerini devreye sokmasını sağlar. Bu uyarılar, saldırının türü, kaynağı ve potansiyel etkisi hakkında detaylı bilgi içerebilir.

3. Bulut Tabanlı DDoS Kalkanı

Bulut hizmetlerinin ölçeklenebilirliği ve esnekliği, büyük ölçekli DDoS saldırılarına karşı güçlü bir koruma sağlar.

•Trafik Emilimi: Bulut tabanlı çözümler, gelen büyük miktardaki trafiği emebilir ve aşırı yüklenmeyi önlemek için birden fazla veri merkezine dağıtabilir. Bu, özellikle hacimsel saldırılarda kritik öneme sahiptir, çünkü bulut sağlayıcıları genellikle çok yüksek bant genişliği kapasitesine sahiptir.

•Küresel Dağıtım: Trafiğin küresel bir sunucu ağına dağıtılması, coğrafi olarak dağılmış saldırıların etkisini hafifletmeye yardımcı olur. Saldırı trafiği, hedefe ulaşmadan önce en yakın scrubbing center’da temizlenir, böylece meşru trafik kesintiye uğramaz.

•İsteğe Bağlı Ölçeklenebilirlik: Bulut hizmetleri, saldırı hacimlerine yanıt olarak kaynakları dinamik olarak artırabilir veya azaltabilir. Bu, performans düşüşü olmadan sürekli koruma sağlar ve maliyet etkin bir çözüm sunar, çünkü kaynaklar yalnızca ihtiyaç duyulduğunda kullanılır.

4. Proaktif Tehdit İstihbaratı ve Otomatik Yanıt Sistemleri

Sürekli gelişen tehdit ortamında, proaktif olmak ve otomatik yanıt sistemleri kullanmak hayati önem taşır.

•Proaktif Tehdit İstihbaratı: Gerçek zamanlı tehdit istihbaratından yararlanmak, ortaya çıkan saldırı vektörlerini tahmin etmeye ve bunlara hazırlanmaya olanak tanır.Yeni botnet’ler, zafiyetler ve saldırı teknikleri hakkında bilgi edinmeyi içerir. Tehdit istihbaratı, güvenlik ekiplerinin savunma stratejilerini önceden ayarlamasına yardımcı olur.

•Otomatik Yanıt Sistemleri: Tespit edilen tehditlere yanıt olarak mitigasyon önlemlerini otomatik olarak devreye sokan sistemler, insan müdahalesine gerek kalmadan hızlı ve etkili bir savunma sağlar. Bu, özellikle saniyeler içinde gelişen yüksek hacimli saldırılarda kritik öneme sahiptir. Otomatik yanıtlar, saldırının yayılmasını engeller ve hizmet kesintisi süresini minimize eder.

Hacimsel, protokol ve uygulama katmanı saldırıları gibi temel türlerin yanı sıra, çok vektörlü ve yapay zeka destekli saldırılar, daha karmaşık ve tespit edilmesi zor tehditler sunmaktadır. Bu tehditlere karşı koymak için, geleneksel mitigasyon tekniklerinin yanı sıra, makine öğrenimi, davranışsal analiz, bulut tabanlı koruma ve proaktif tehdit istihbaratı gibi ileri seviye teknolojilerin entegre edilmesi zorunludur. Kapsamlı bir DDoS Protection ve Mitigation stratejisi, sadece saldırıları engellemekle kalmaz, aynı zamanda iş sürekliliğini sağlar ve dijital varlıkların güvenliğini temin eder.

Ddos protection süreç yöneticileri her an güncel bilgi ve teknikler ile geleneksel teknikleri birleştirerek sürekli ve proaktif savunma mekanizmaları oluşturmak için farklı senaryo ve stratejiler ile izleme,tedbir alma ve tehdit istihbaratı süreçlerinde aktif rol oynamalıdırlar.

Savunma stratejileri arasında mutlaka bot protection konularıda ele alınmalıdır.

Faydalı olması dileği ile…