Palo Alto Firewall SSL Vpn / GlobalProtect Configuration

Merhaba ,

Bu makalede sizlere Palo Alto Firewall üzerinde SSL Vpn oluşturma adımlarından elimden geldiğince bahsetmeye çalışacağım.

VPN uzak noktalardaki kullanıcıların yada sistemlerin güvenli bir şekilde birbirlerine bağlanmaları için oluşturulan sanal özel ağ yapılarıdır. SSL VPN üzerinden yapılan bağlantı ve veri istekleri farklı algoritmalar ile şifrelenerek taşındığı için kurum / kuruluşların tercih sebeblerinden birisidir.SSL VPN uygun yapılandırmalar ile bir uygulama kurmadan yada her hangi bir dosya indirmeden de güncel bir web tarayıcısı üzerinden kullanılabilmektedir.

Makalede SSL Vpn için Palo Alto tarafından geliştirilen GlobalProtect için gerekli yapılandırma , ssl sertifika oluşturma ve interface tanımlama işlemlerine detaylı olarak yer verilecektir.

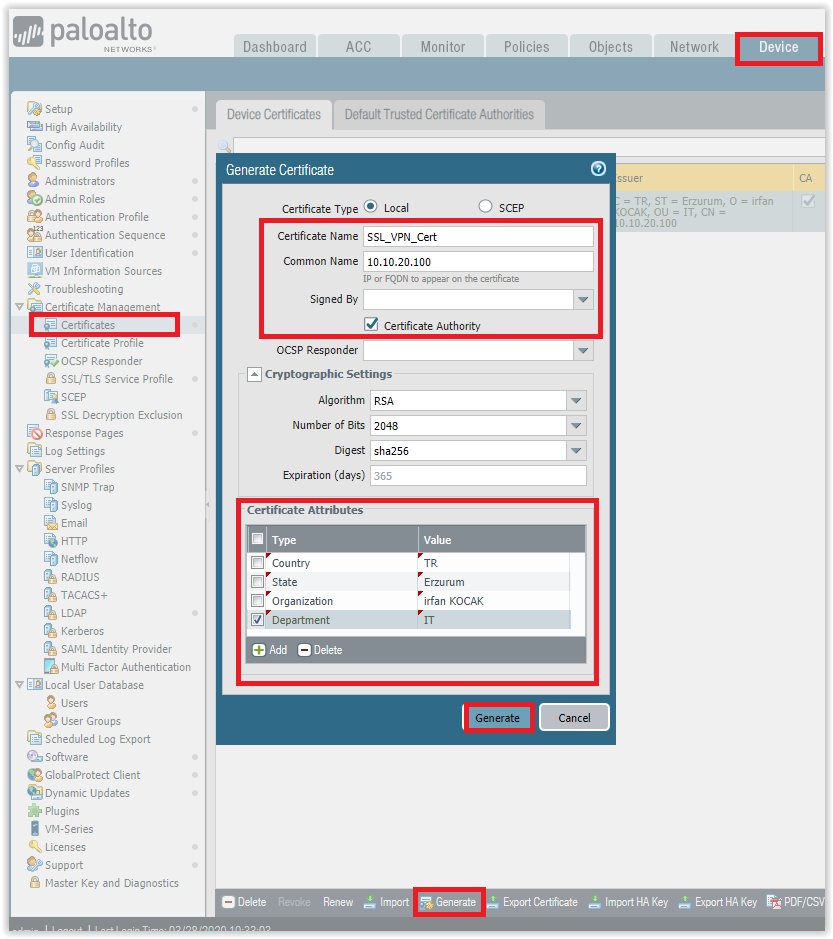

Devices > Certificate Management > Certificates > Generate adımları ile yeni bir sertifika oluşturuyoruz.

Certificate Type : Local

Certificate Name : Sertifikaya verilecek isim

Common Name : Dış ip adresimiz

Yukarıdaki bilgilerin haricinde Certificate Attributes bilgilerini dilediğiniz gibi doldurabilirsiniz.

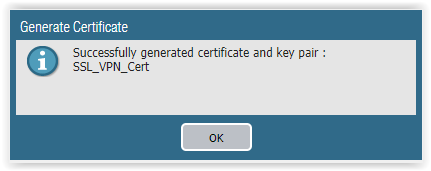

İşlemlerimize gerekli sertifikayı oluşturarak başlıyoruz. Burada en önemli nokta oluşturulan sertifikanın geçerlilik süresinin 1 yıl olmasıdır. Yani her yıl bu sertifikayı yenilemeniz gerekmektedir ki Palo Alto siber güvenlik nedeni ile böyle bir kısıtlama getirdiğini düşünüyorum.

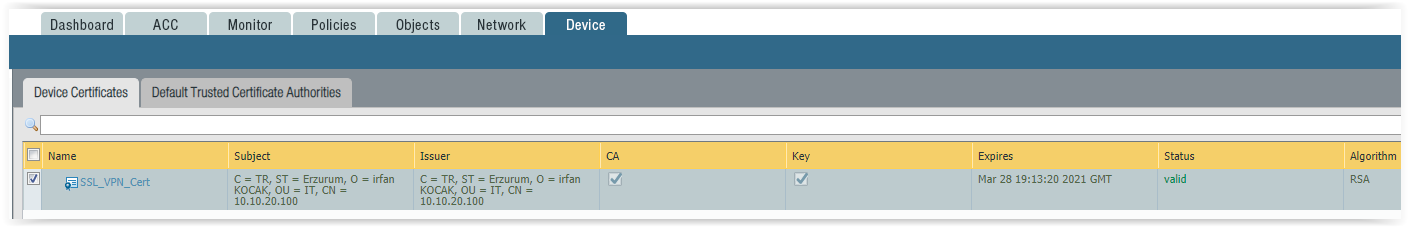

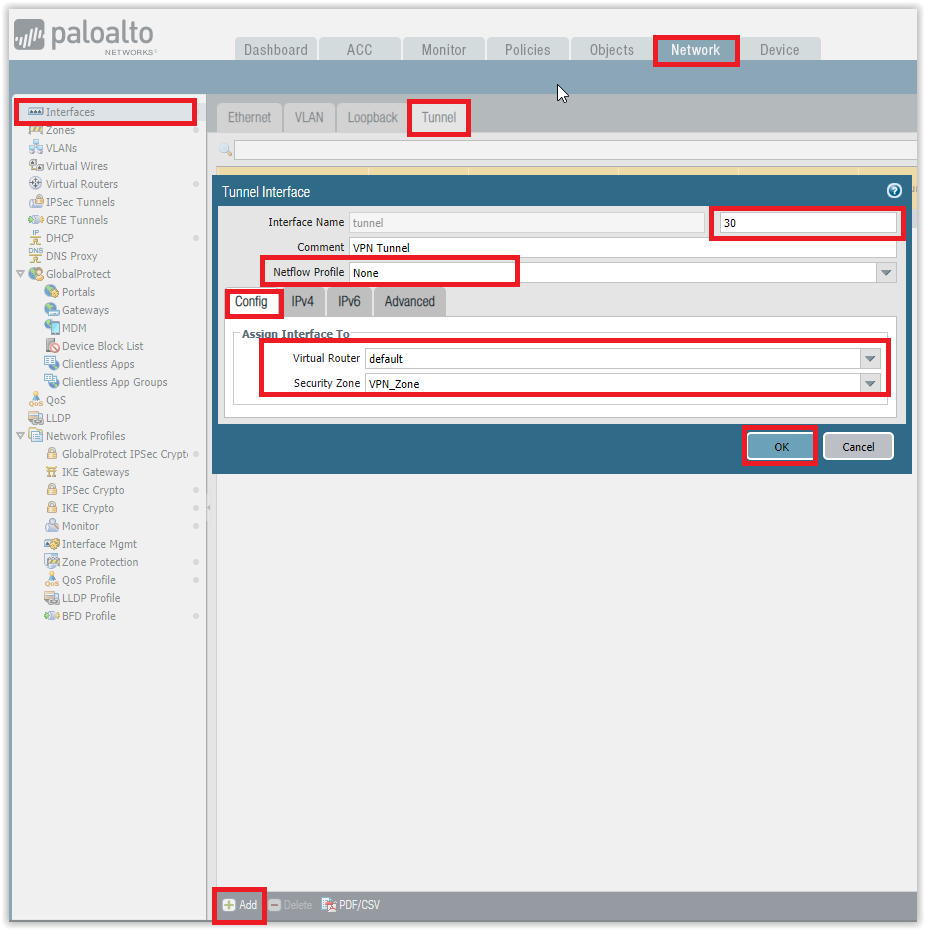

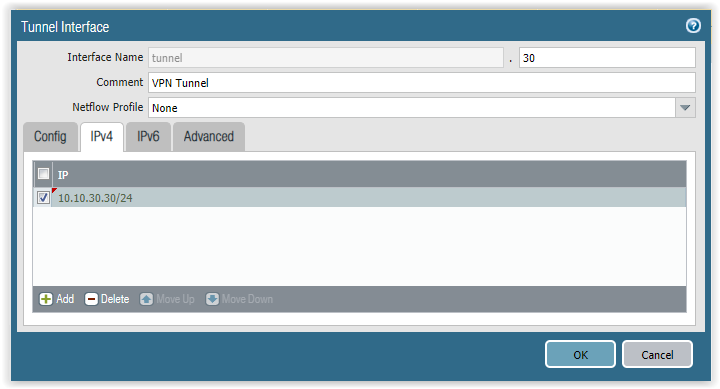

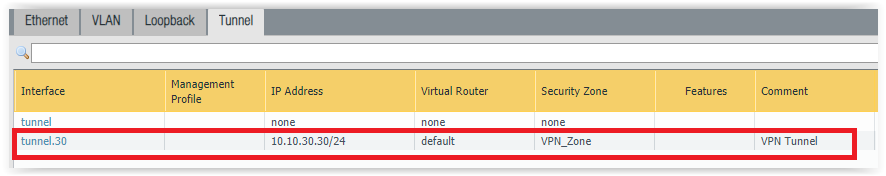

Sertifika oluşturma işleminden sonra SSL Vpn için Zone ve Interface tanımlama işlemleri ile devam ediyoruz. Ben önce Zone sonra Interface > Tunnel oluşturarak devam ediyorum fakat Tunnel oluşturduktan sonra Zone sekmesine geri dönerek oluşturmuş olduğum Tunnel Interface bilgilerini Zone ekliyorum ki zaten Tunnel oluşturduğumda herhangi bir hata yoksa Zone Intercafes bölümüne otomatik ekleniyor.

Daha önce cihaz üzerinde herhangi bir tunnel oluşturmadıysanız ilk oluşturduğunuz tunnelden sonra otomatik olarak özellikleri none olan bir tunnel oluşacaktır.

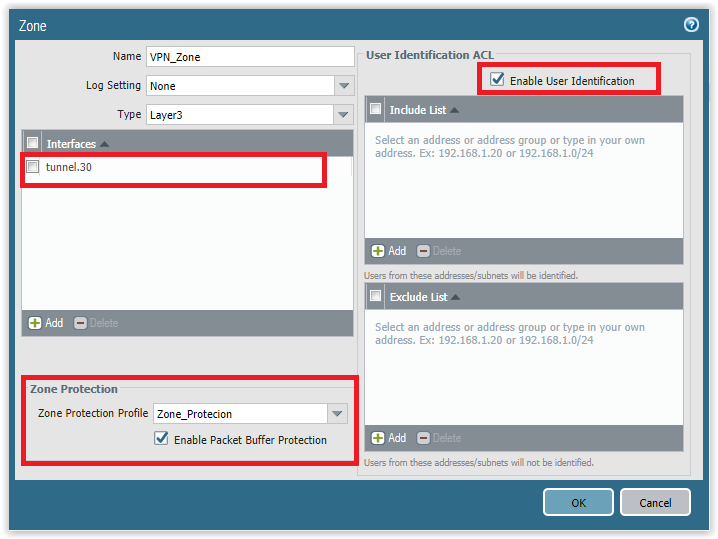

Tunnel oluşturma işleminden sonra tekrar Zones sekmesine geçiş yaparak SSL Vpn için oluşturmuş olduğumuz Zone için son ayarları yapıyoruz.

Zone Protection bölümünde SSL Vpn için özel bir zone profili oluşturduysanız seçebilirsiniz. Ayrıca User Identification bölümünde de kimlik doğrulama yapmak istiyorsanız seçimi Enable yapmanız gerekmektedir.

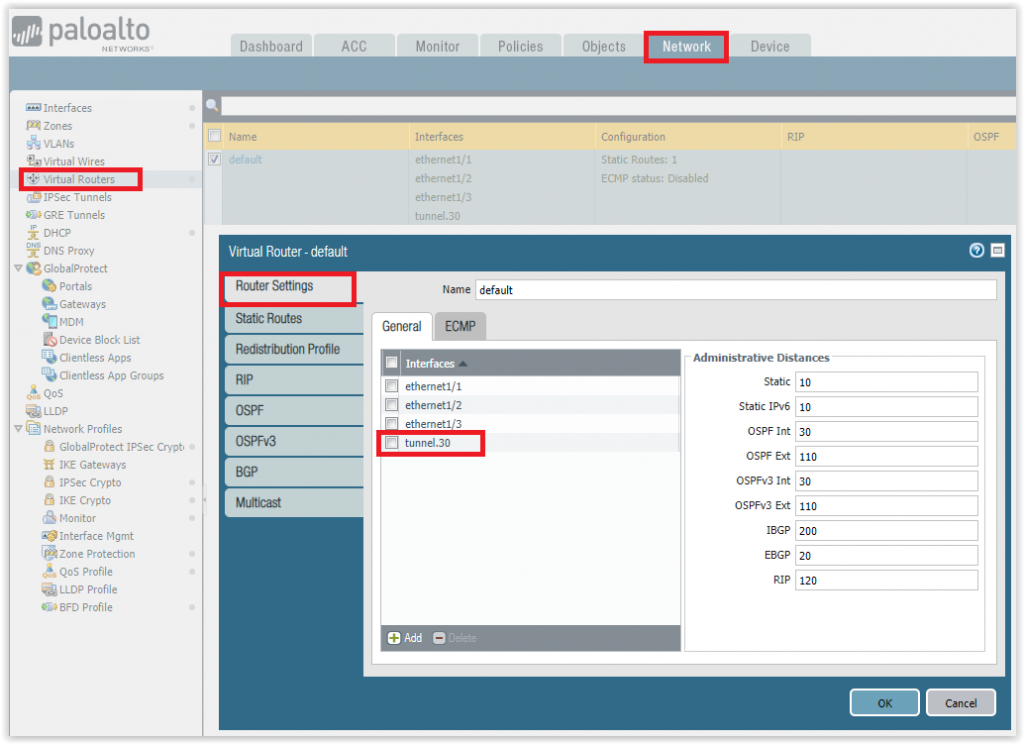

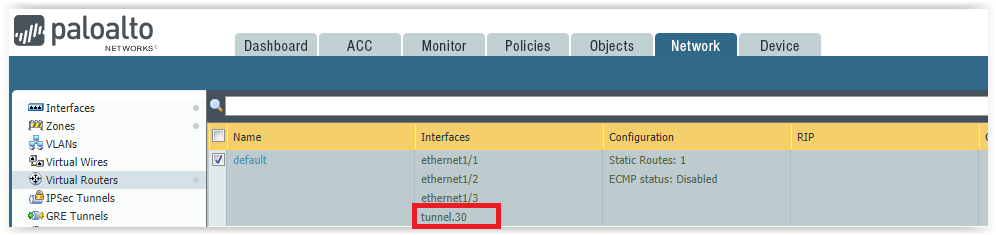

Tüm işlemlerden sonra Virtual Routers sekmesine geçerek oluşturmuş olduğumuz Tunnelin default Virtual Routers a eklenip eklenmediğini kontrol ediyoruz. Normal şartlarda oluşturulan interface bu alana otomatik eklenmektedir fakat yinede kontrol ederek eklenmediyse gerekli düzenlemeleri yapmamız gerekmektedir.

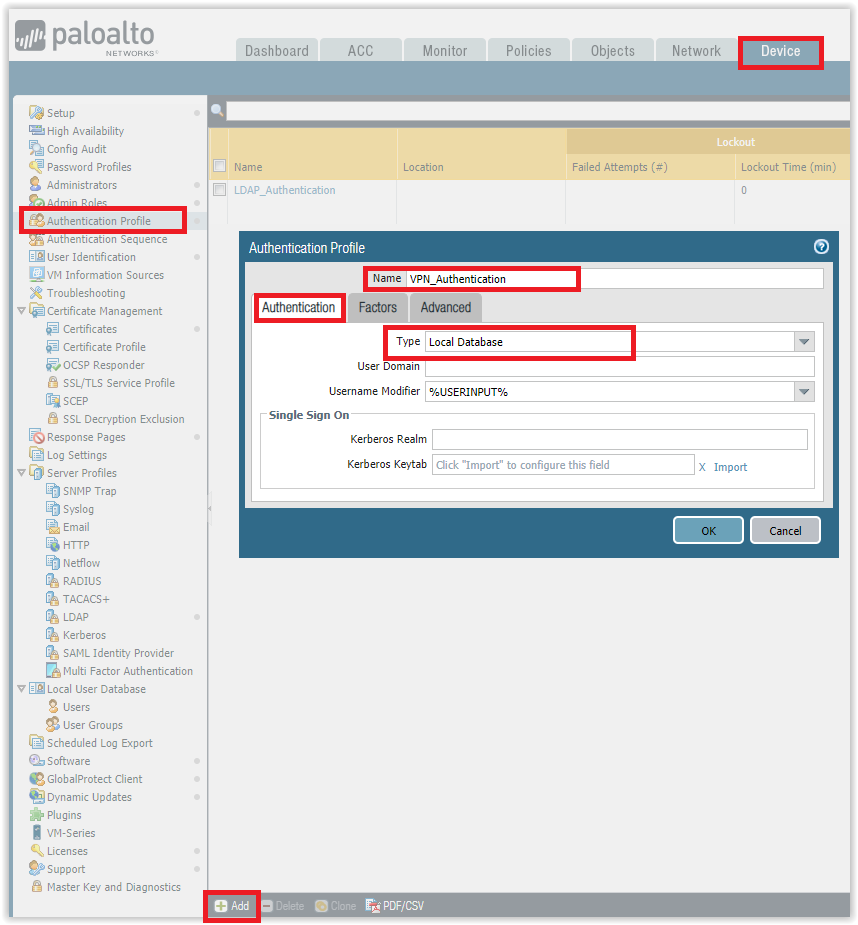

VPN bağlanacak kullanıcıları domainden yada farklı bir entegrasyondan çekmiyorsanız yeni bir Authentication Profile oluşturmanız gerekiyor. Aşağıdaki resimde sisteminizde bir LDAP vb. gibi bir yapı olmadığını varsayarak yada vpn olacak tüm kullanıcılar için vpnuser1 vpnuser2 gibi cihaz üzerinde tanımlanması durumunda yapılan işlem yer almaktadır.

Authentication Type Local Database seçtiğimizde sadece cihaz veritabanında tanımlı olan kullanıcıların vpn olacağını belirtiyoruz.

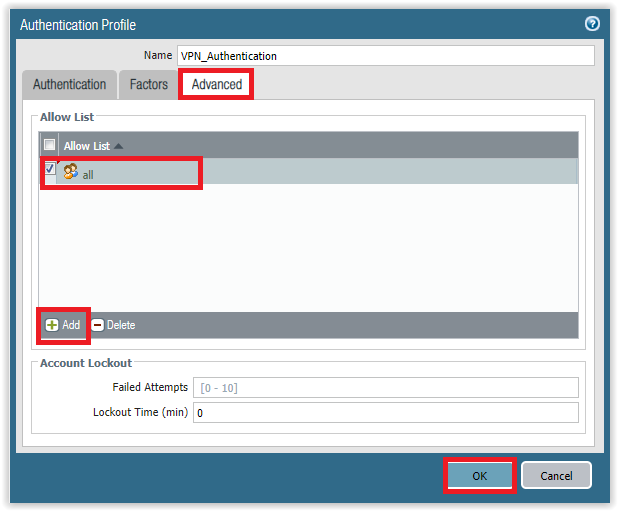

Ben all seçerek tüm kullanıcılara erişim yetkisi veriyorum siz farklı kullanıcı yada kullanıcı gruplarına erişim yetkisi verebilirsiniz.

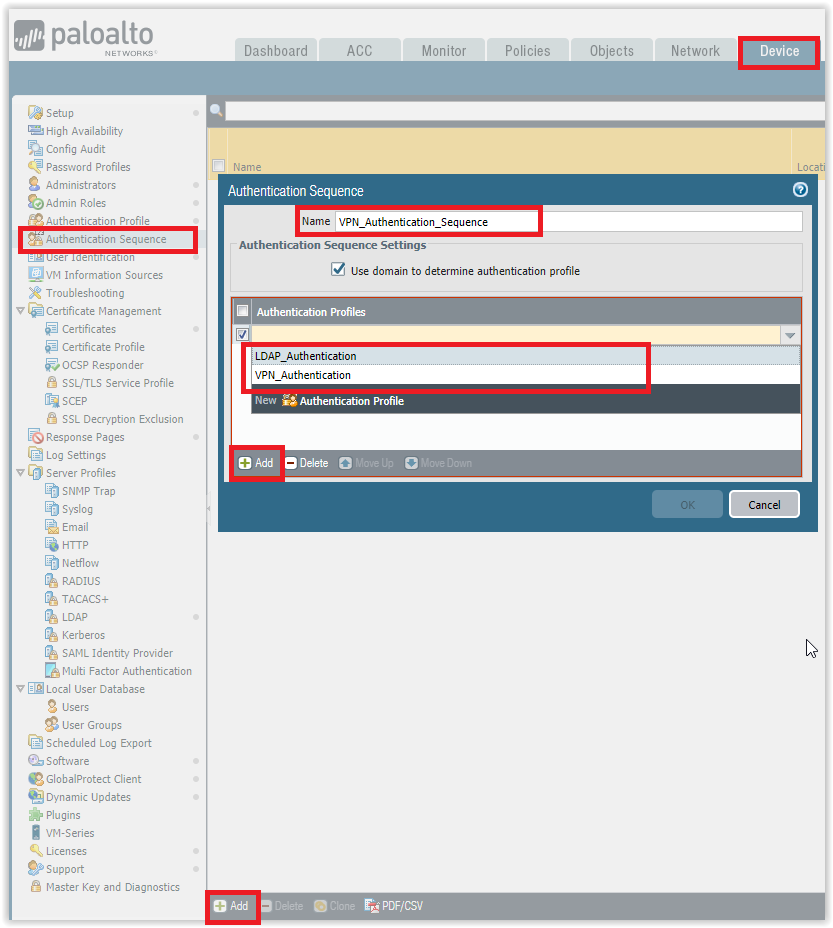

Yapınızda cihaz ile entegre çalışan farklı kimlik doğrulama metodları bulunuyorsa ve aynı zamanda cihaz veritabanında bulunan kullanıcılar için vpn tanımlama yapabilmek için Authentication Sequence bölümünde de gerekli ayarları yapmamız gerekmektedir. Bu ayarları aşağıdaki resimde görüldüğü gibi yapınıza uygun bir şekilde yapabilirsiniz. Ben makaleye LocalDatabase ile devam edeceğim için VPN_Authentication tanımlıyorum.

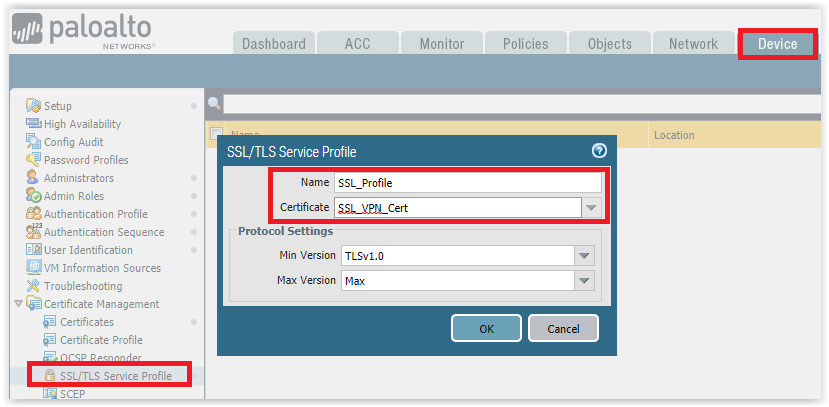

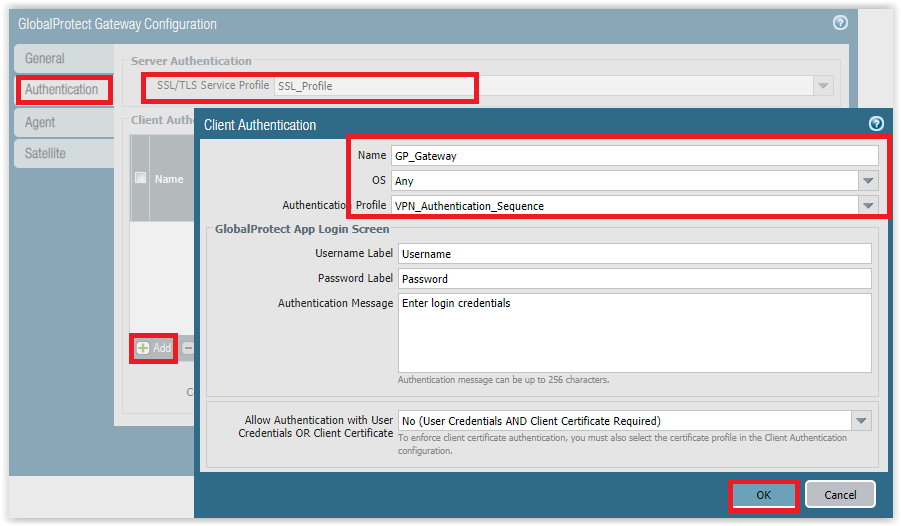

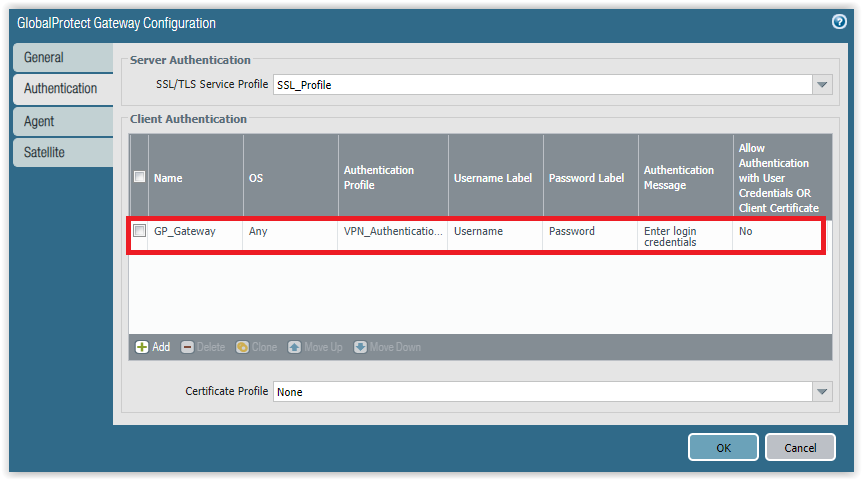

Tanımlama işlemlerimizi tamamladıktan sonra GlobalProtect portal ayarlarına geçmeden önce Client Authentication kısmında kullanmak için SSL/TLS Service Profile oluşturmamız gerekiyor bu işlemi önceden yapmak istemiyorsanız portal ayarları bölümünde de yeni bir SSL/TLS Service Profile oluşturabilirsiniz ama ben tüm profilleri portala geçmeden oluşturmayı tercih ediyorum.

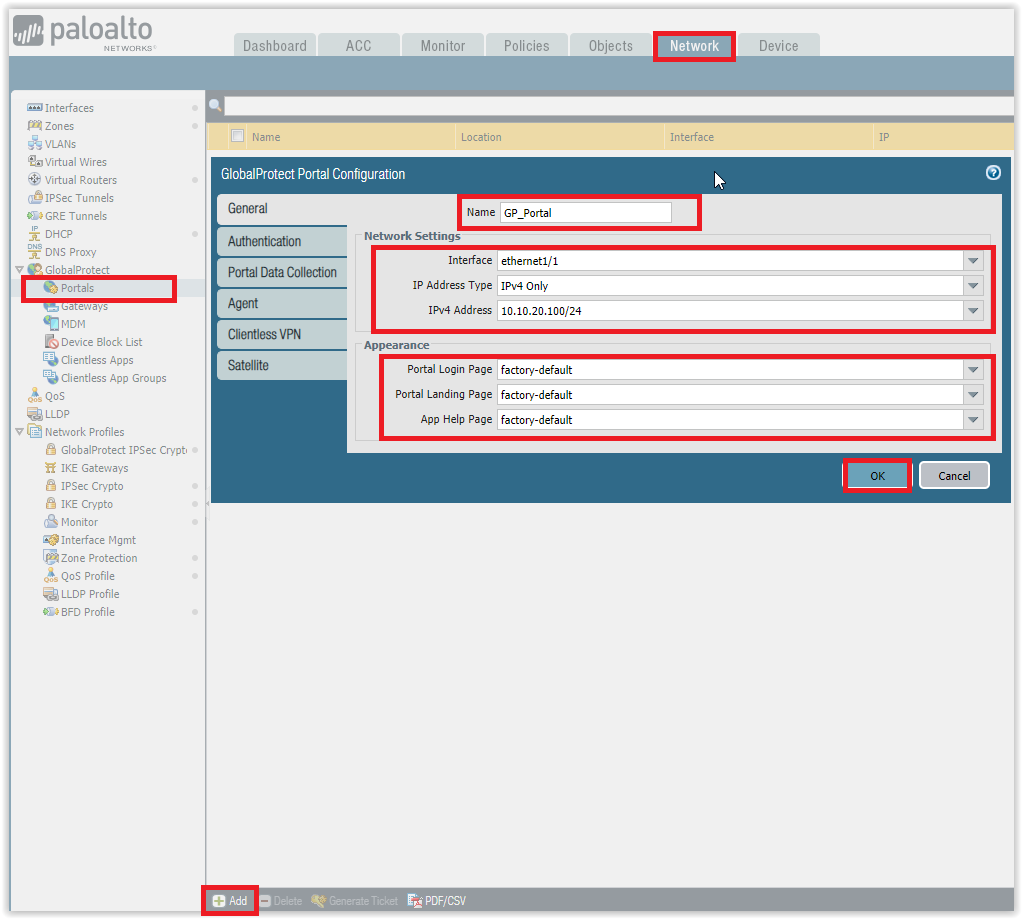

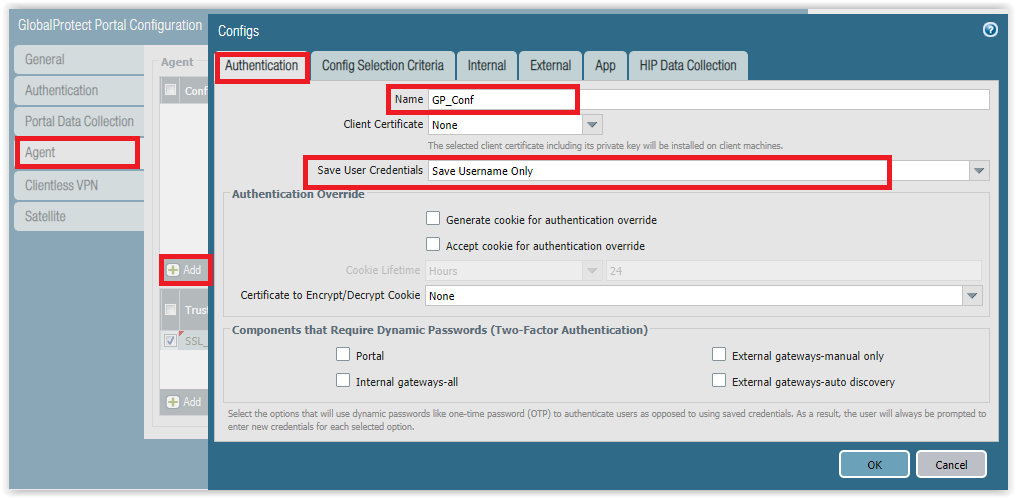

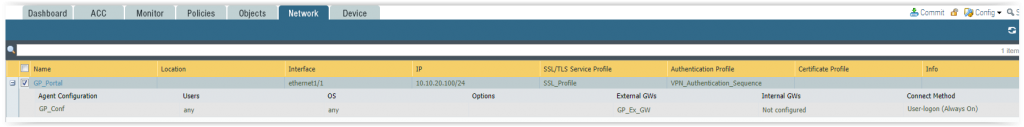

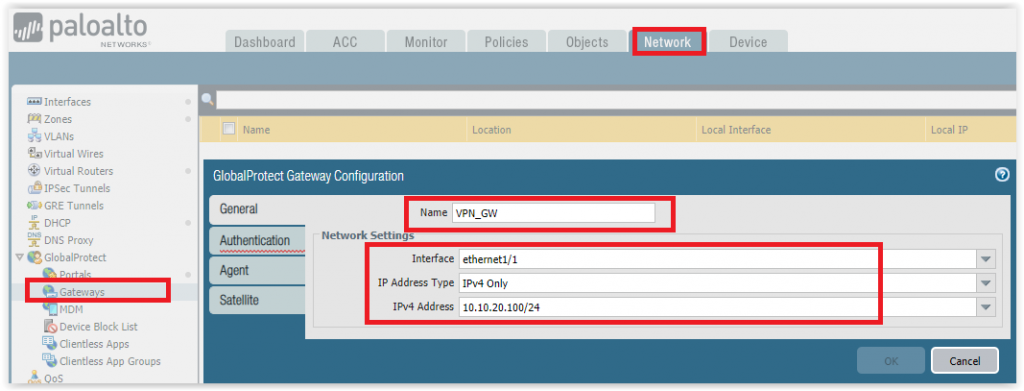

Portal ayarlarını aşağıdaki resimlerdeki gibi yaparak devam ediyoruz.

Name : Portal adı

Interface : Wan IP adresimizin olduğu port

IP Address Type : Ip tipi

IPv4 Address : Dış ip adresimiz.

Portal Login page ve diğer page tanımlamalarını isteğinize göre cihaz üzerinde varsayılan olarak gelen sayfaların haricinde tasarladığınız sayfalarıda kullanabilirsiniz.

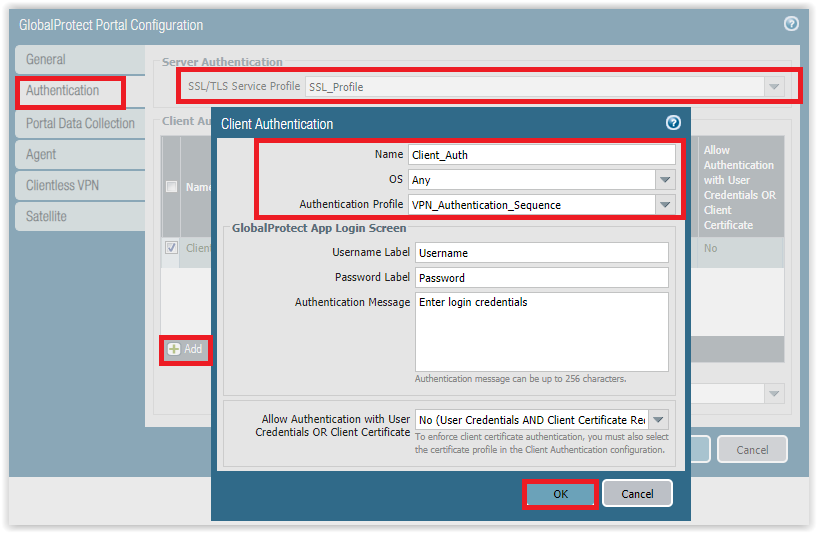

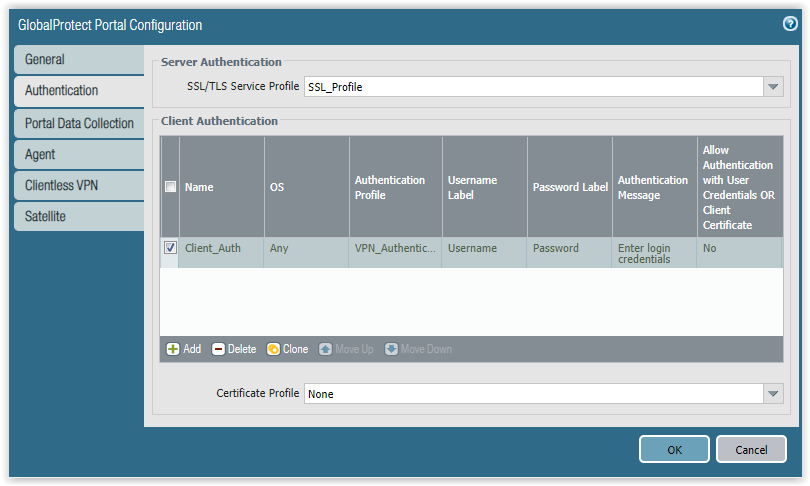

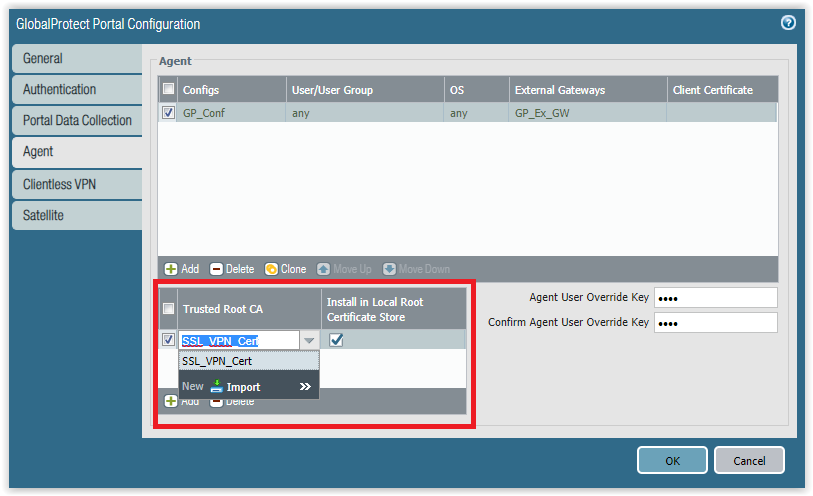

SSL/TLS Service Profile : Oluşturduğumuz SSL /TLS servis profili

OS : Erişim için kullanılacak işletim sistemleri yada tarayıcılar

Authentication Profile : Kimlik doğrulama profilleri. Eğer birden fazla kimlik doğrulama metodu üzerinden vpn bağlanma yetkisi verecekseniz Sequence seçmeniz yeterli olacaktır. Yada sadece LDAP ile gelen kullanıcıları seçmek için LDAP için oluşturulan profili seçmeniz gerekmektedir.

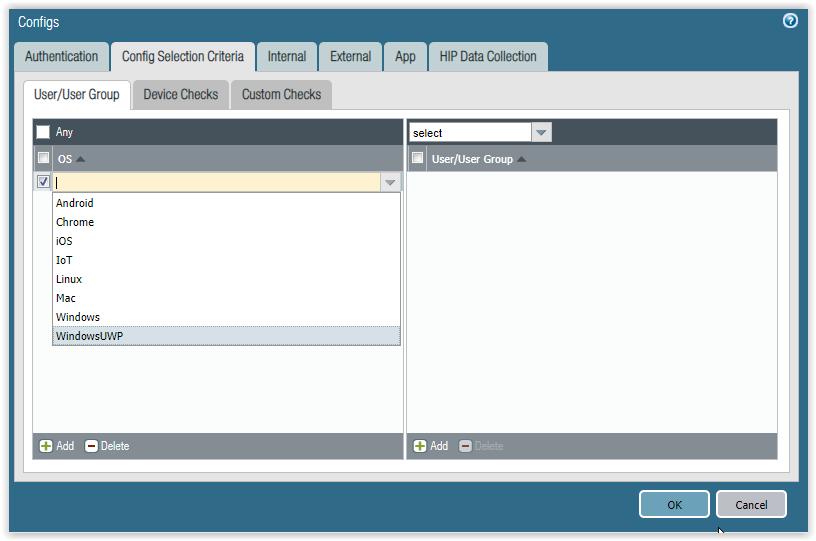

İşletim sistemi ve kullanıcı / kullanıcı grupları bölümünde Any ile devam ederseniz tüm cihazlar ve kullanıcılar için erişim izni vermiş olursunuz. Bu ekranda hiçbir değişiklik yapmazsanız tüm işletim sistemleri ve Authentication bölümünde tanımladığınız kimlik doğrulama yöntemlerinden gelen kullanıcılara izin vermiş olacaksınız.

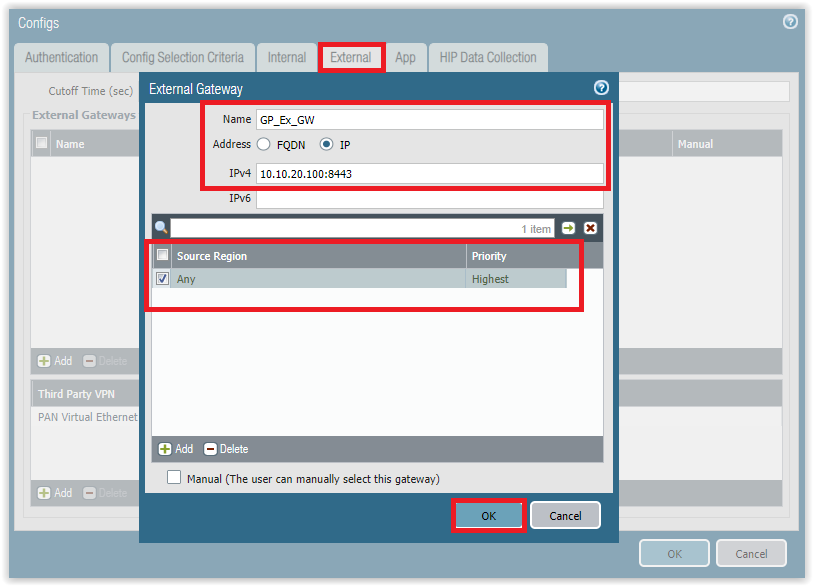

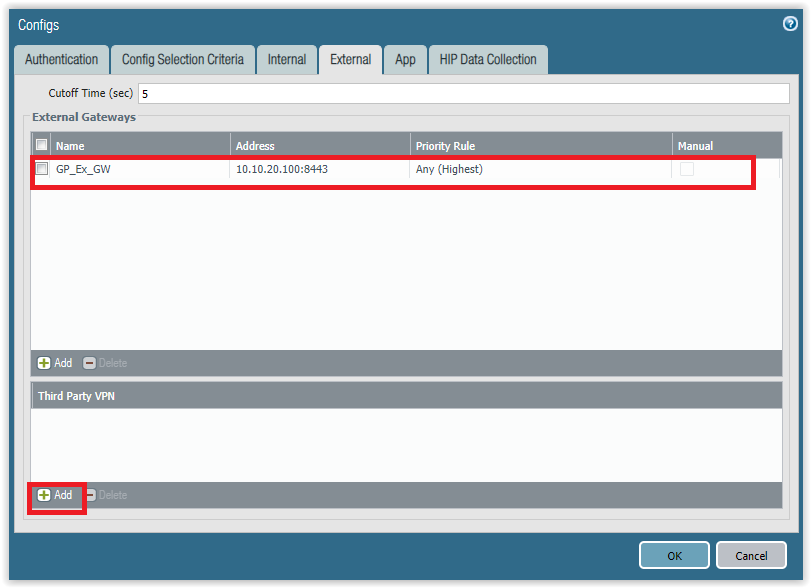

External bölümünde dış ip adresim ve vpn portal için port tanımlamasınıda yaparak işlemimize devam ediyoruz. Vpn portallar için genellikle 8443 kullanılmaktadır.

Third Party VPN : Palo alto üzerinde tanımlı olan farklı üreticilere ait VPN uygulamalarına izin vermek için kullanabileceğiniz bölümdür. Ama pek ihtiyaç duyacağınızı düşünmüyorum.

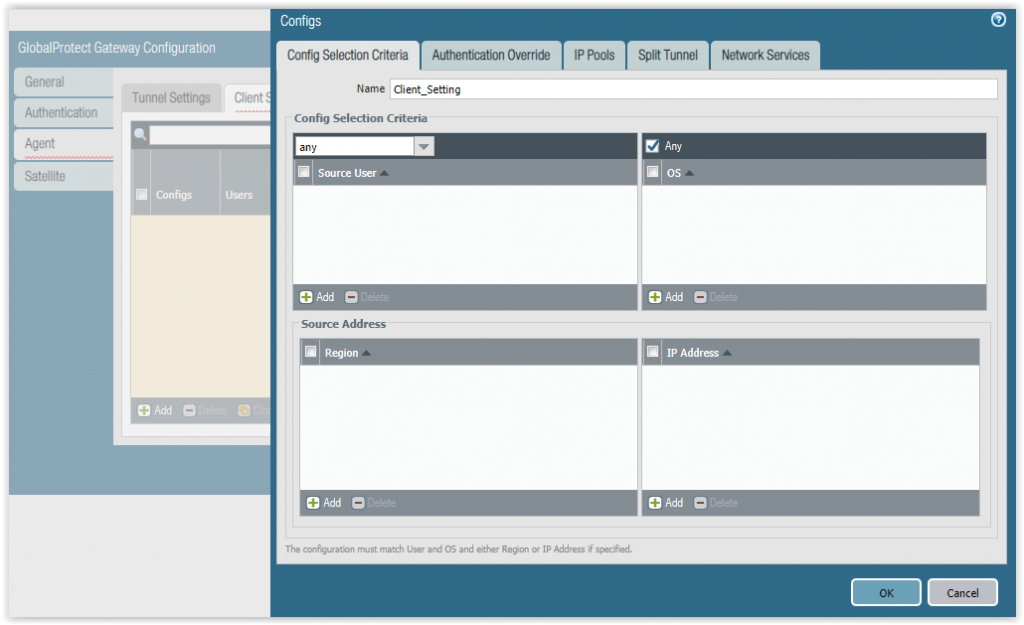

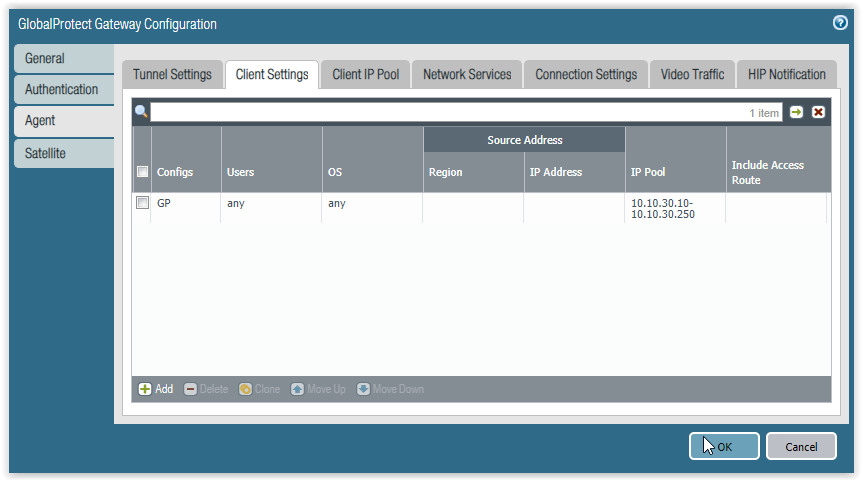

Portal ayarlarından sonra Gateway bölümünden agent için gerekli ayarların yapılandırılmasına devam ediyoruz.

Agent bölümünde Tunnel modu aktif ederek interface bölümünde oluşturduğumuz Tunnel`i seçerek IPSec bölümünü devre dışı bırakıyoruz.

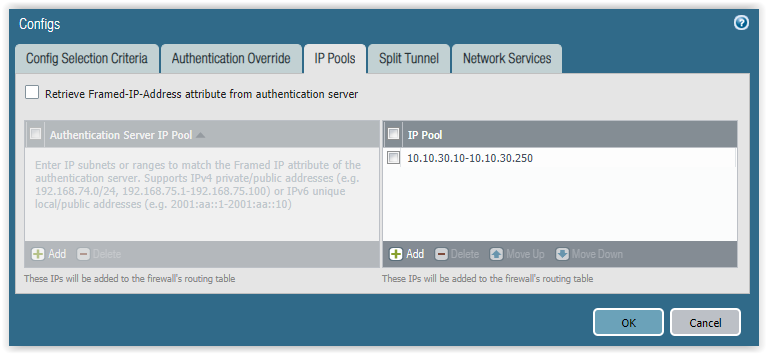

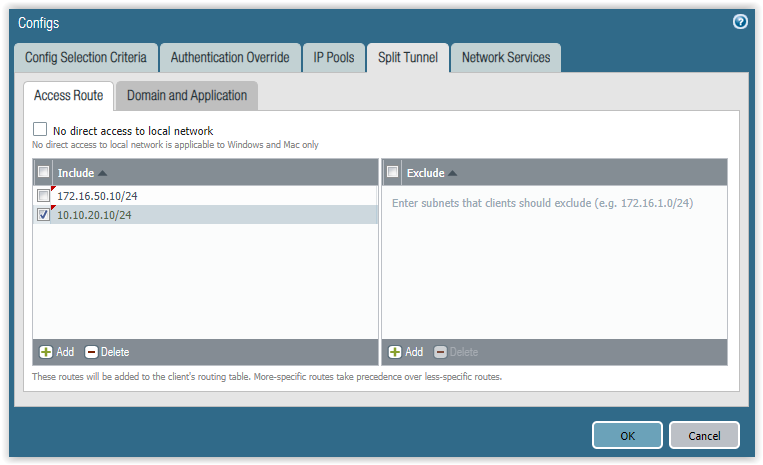

Split Tunnel bölümünde vpn ile bağlantı yapan kullanıcılara erişebileceği networkleri tanımlıyoruz. Eğer herangi bir tanımlama yapmazsak vpn olan kullanıcıları güvenlik duvarı üzerinde tanımlı olan tüm intercafe tanımlamalarına erişim sağlayabileceklerdir.

Network services bölümünde Dns server ip adresi , yada herhangi bir dns sağlayıcıya ait bilgileri tanımlayabilirsiniz.

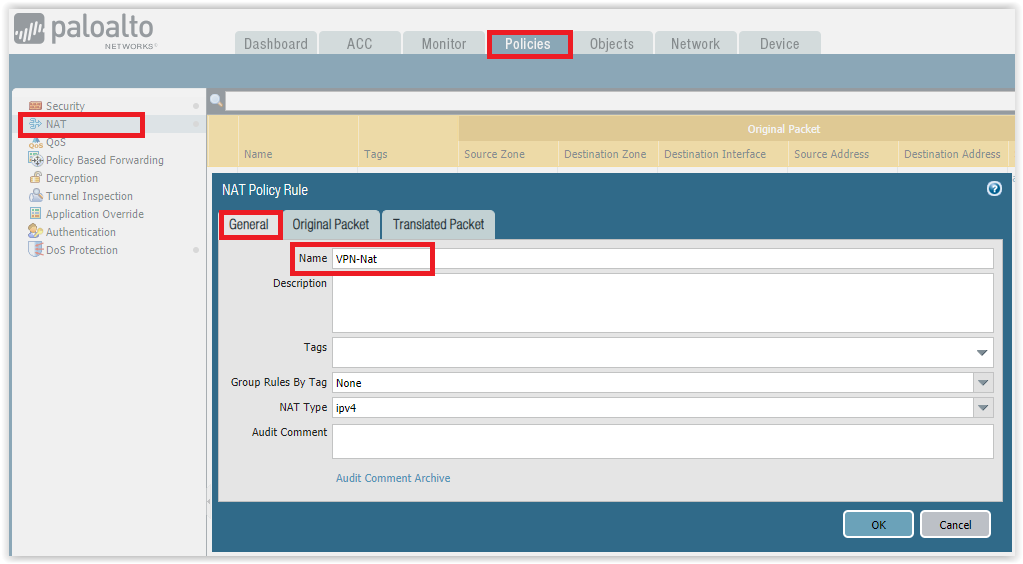

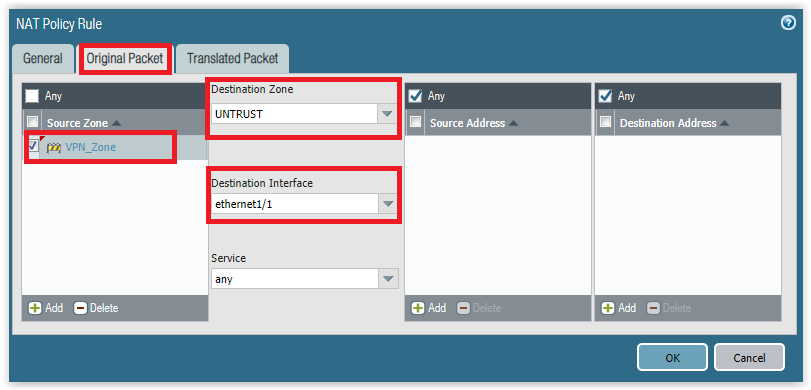

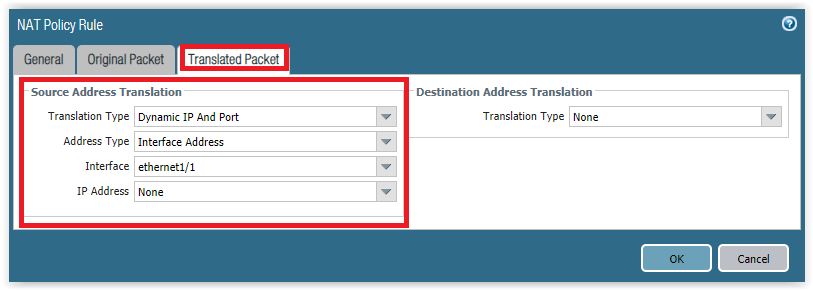

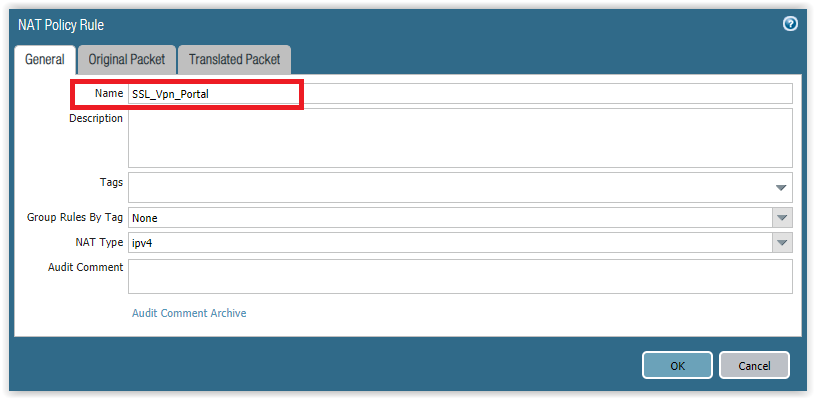

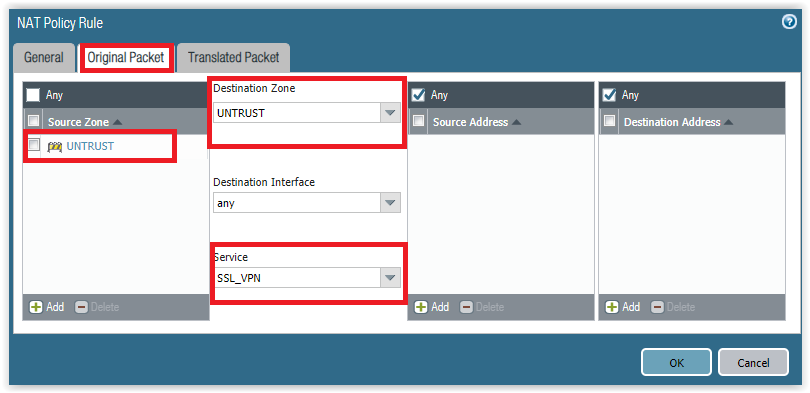

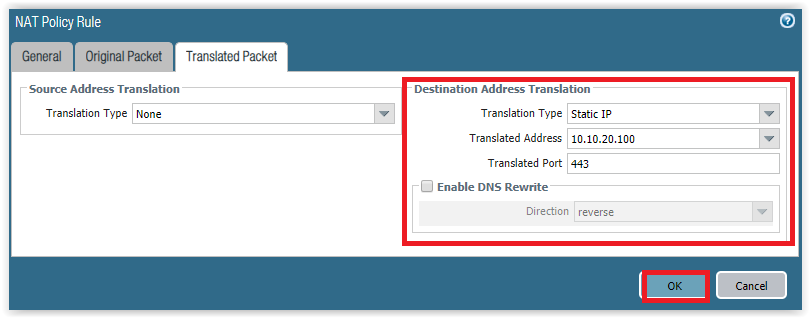

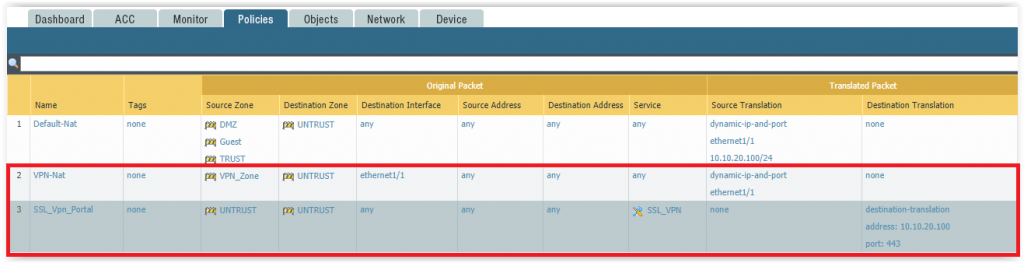

Portal ayarlarından sonra gerekli NAT ve Security kuralları için yolumuza devam ediyoruz 🙂

Gerekli Nat tanımlamalarında kullandığım SSL_VPN ismindeki servis altında 8443 portu çalışmaktadır. Dış ip adresinden 8443 portu ile gelen istekleri iç networkte 443 portuna aktaracak şekilde Nat kuralımızı yazıyoruz.

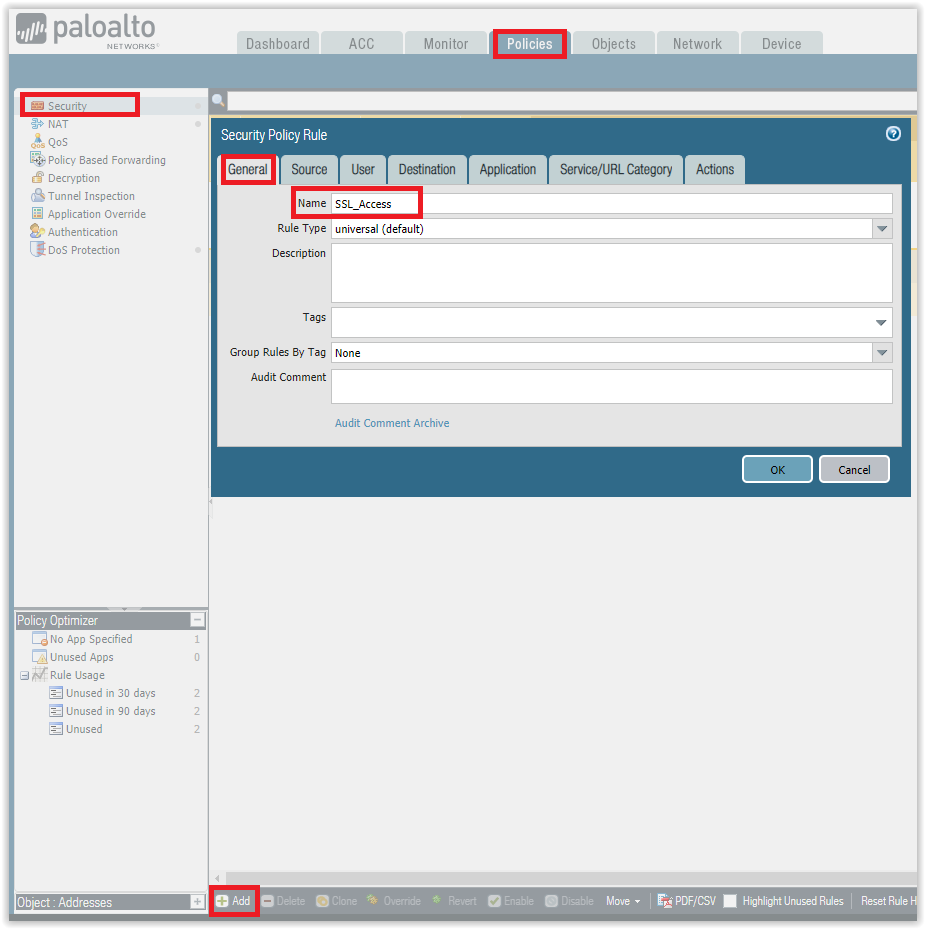

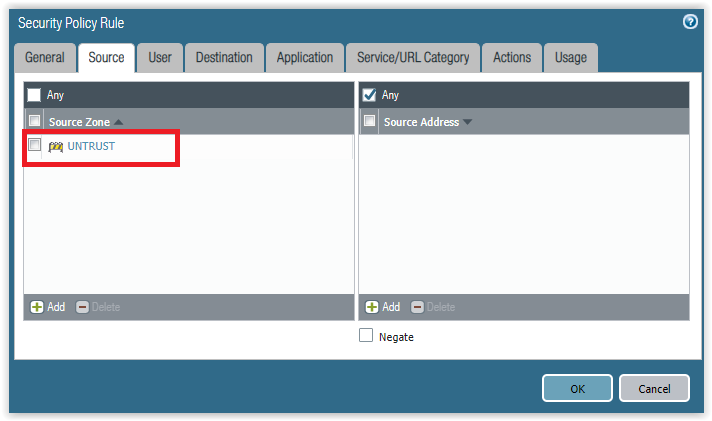

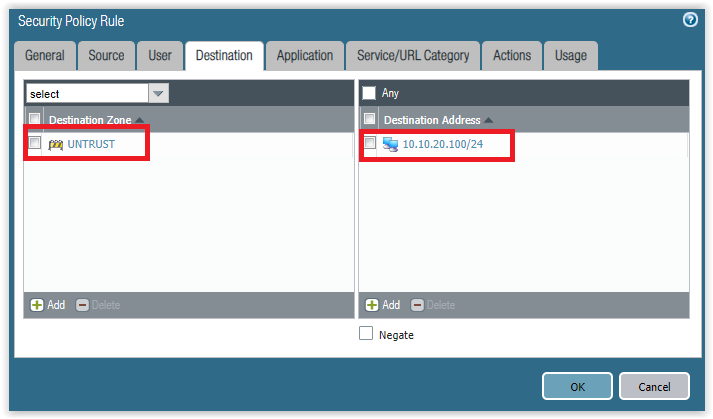

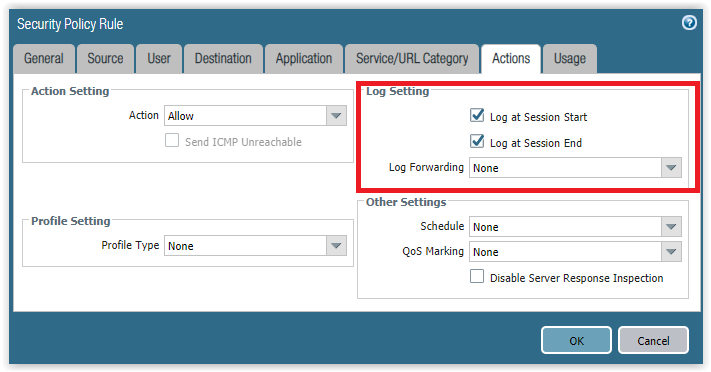

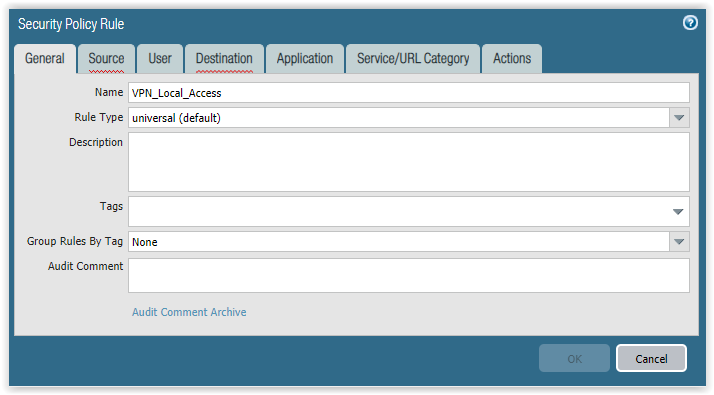

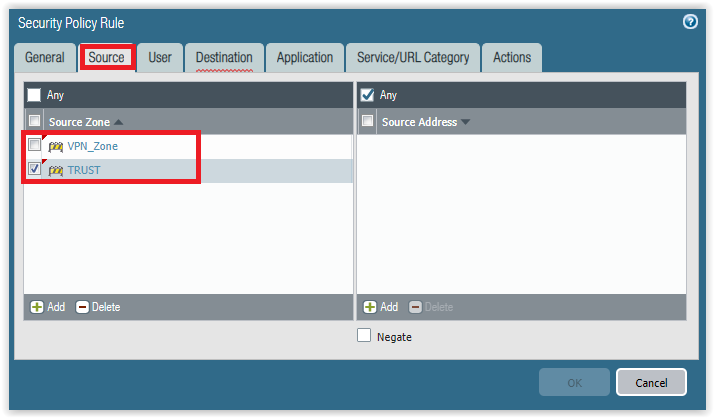

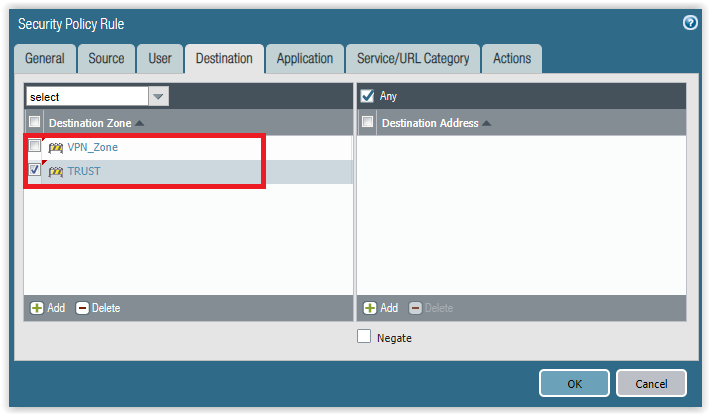

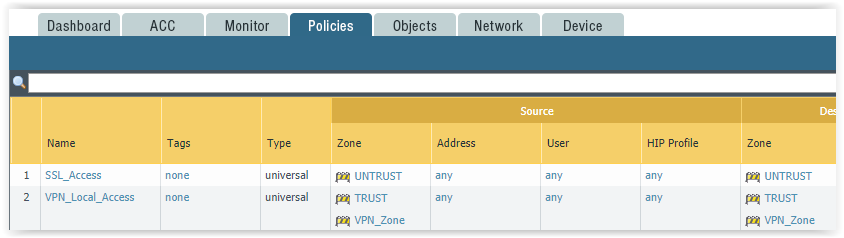

Sırada Security Policies var içeriden içeriye ve dışarıdan içeriye iki güvenlik kuralı yazmamız gerekiyor.Aşağıdaki kurallara göre sizde geçerli kurallarınızı yazarak devam edebilirsiniz.

Yukarıdaki tüm ayarları yaptıktan Devices / GlobalProtect Client sekmesinden geçerli versiyonu indirerek bilgisayara kurmanız gerekiyor. Kurulum işleminden sonra GlobalProtect Setting bölümüne connection server ip adresini yada oluşturduğunuz subdomaini (vpn.domain.com) ekleyerek bağlantı için kullanıcı adı şifrenizi kullanabilirsiniz. Güncel uygulama versiyonunu kontrol ederken bağlantı hatası alırsanız cihaz lisansının bitip bitmediğini kontrol etmeniz gerekebilir. Lisans süresi bitmiş olan cihazlarda güncelleme sunucusuna bağlantı sağlanırken hata verebilir.

Palo Alto Firewall SSL Vpn bağlantısı için https://ipadresi:8443 adresine erişim sağlayarak yine tanımlı kullanıcı adı ve şifreniz ile oturum açarak kullandığınız işletim sistemine göre uygun yazılımı indirebilir yada indirmeden de işlem yapabilirsiniz.

Makalenin uzun olduğuna bakmayın işlemleri yapmak daha kolay ve hızlı oluyor 🙂 Cihazı yeni kullanmaya başlamış olmama rağmen x güvenlik ürününün arayüzünden sonra kullanması en kolay arayüze sahip olduğunu düşünüyorum.

Faydalı olması dileğiyle.

Palo Alto Firewall SSL Vpn / GlobalProtect Configuration - Yorumlar

Yapılan Yorumlar

Merhaba, global protect kurulumunu yaptığımda sağlıklı bir şekilde çalışmakta. Vpn için hedef ip adresleri giriyorum bağlanıyor ama kullanıcılar kendini internetlerine çıkış yapamıyor. (İnternet erişimi için vpn değil kullanıcıların kendi internetleri kullanılacak) bunun için ne yapmamız gerekiyor?

Merhaba dediğiniz gibi yaptım fakat portala https://ip yazınca err_connection_reset hatası alıyorum

BENZER İÇERİKLERİlginizi çekebilecek diğer içerikler

Palo Alto Firewall Panorama Configuration 04 Nisan 2020

Palo Alto Firewall CLI Commands 03 Nisan 2020

Palo Alto Firewall Port Forwarding 13 Mart 2020