Palo Alto Firewall VLan / Subinterfaces Configuration

Merhaba ,

Palo Alto güvenlik duvarı üzerinde vlan oluşturmaya geçmeden önce vlan nedir , avantajları nelerdir konusundan bahsetmek istiyorum.

VLan IEEE (Institute of Electrical and Electronics Engineers) tarafından yerel ağ yapılarında kullanılmak üzere geliştirilmiş OSI `nin 2.katmanında (Layer 2) çalışan sanal yerel ağlardır. Bu ağların kullanım amaçları fiziksel ağ yapıları üzerinde bir yada birden fazla mantıksal ağ yapıları oluşturmaktır. Tanımlanan VLan sayesinde fiziksel ağ üzerindeki broadcast trafiğini azaltmak ve trafiği kullanan cihazları sınıflandırmak mümkündür. En önemliside VLan kullanarak Layer 2 üzerinde gruplandırdığımız her grubun sadece kendi içerisinde haberleşmesini sağlayarak güvenlik tarafında da iyileştirmeler yapabilmektir.

Oluşturacağımız VLan yapısını 2 şekilde ayarlayabiliriz.

- Static VLan : Ağ yöneticisi tarafından switch üzerinde belirlenen bir port için tanımlanır ve port üzerinden haberleşmek isteyen cihazlar yanlızca bu VLan a ait olur. Ağ yöneticisi ayarları değiştirmeği sürece tanımlanan VLan sadece o porta ait olur. Yani her bir birim için extra switch almak yerine tek switch üzerinden birden fazla birimi birbirinden ayırmak mümkündür.

- Dynamic VLan : Bu VLAN’ da switch port’una bağlı cihazın VLAN’ ını tanır ve tanıdığı VLAN’ a otomatik olarak atar.Ağ yönetim programları ile MAC adresi,protokol veya uygulama bazında VLAN tanımlamaları yapılabilir.Ağ yöneticisinin işi hafifletilmiş olur.Switch-firewall yada switch-dHCP server kombinasyonu ile kullanıcı mac adresi sayesinde kullanıcı hangi VLAN’ a üye olması gerekiyorsa o VLAN’ a otomatik olarak kayıt edilir.

VLan Tanımlamaları

Access links : Yanlızca bir VLAN’ a ait olan bağlantıdır. Access link üzerine bağlanan cihaz, VLAN’ lar arası ilişkilerden, fiziksel network’ ten bağımsız olarak bir broadcast grubuna bağlı olduğu varsayımıyla çalışır. Access link le bağlı cihaza göndermeden önce paket üzerindeki VLAN başlığını kaldırır. Access link üzerindeki cihazların gönderdiği paketler, bir router yada başka bir 3. katman cihazı tarafından yönlendirilmediği sürece kendi VLAN’ ları dışındaki cihazlarla konuşamazlar.

Trunk links : Üzerinde birden çok VLAN taşıyabilir. Trunk link switch’ ten başka bir switch’ e, bir router’ a yada bir sunucuya yapılabilir. Sadece Fast yada Gigabit Ethernet üzerinde desteği vardır. Cisco switch’ ler trunk bağlantı üzerindeki VLAN’ ları tanımak için iki ayrı yöntem kullanır: ISL ve IEEE802.1q. Trunk bağlantılar cihazlar arasında VLAN’ ları taşımak amacıyla kullanılırlar ve VLAN’ ların tümünü yada bir kısmını taşımak üzere biçimlendirilebilirler.

VLan`lar arasında yönlendirme işlemleri

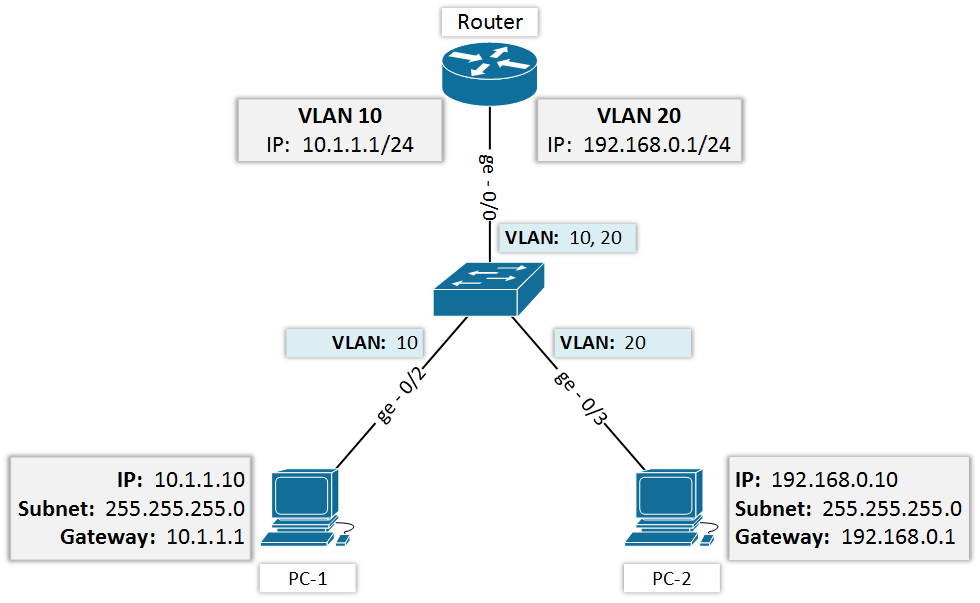

Her VLan kendi arasında serbestçe haberleşebilip birbirlerine paket gönderebilirken farklı VLan yapıları ile haberleşebilmesi için Layer 3 desteği olan bir cihaza ihtiyaç duyarlar.

1. Layer 3 desteği olan herhangi bir network cihazı üzerinde her VLAN için bir bağlantı eklenir ve üzerinde gerekli konfigürasyonlar yapılarak VLAN’ lar arası iletişim sağlanır.

2. ISL (yada trunk bağlantı üzerinde VLAN tanımlaması yapabilen) bir router üzerine switch fabric’e bağlantı yapılır, gerekli konfigürasyonlardan sonra VLAN’ lar arası iletişim sağlanır.

IEEE 802.1q: IEEE tarafından geliştirilen bu standart yöntem, farklı markadan switch ya da router arasında, bir bağlantı üzerinden çok VLAN taşımak amacıyla kullanılır. Gelen paket üzerine tanımlanan standarda uygun bir başlık yerleştirilir ve cihazlar arasında pakete ait VLAN’ın tanınması sağlanır.

LAN Emulation (LANE): ATM network’ünde bir bağlantı üzerinden çok VLAN taşınması amacıyla kullanılır.

IEEE 802.10 (FDDI): FDDI network’ünde bir bağlantı üzerinden çok VLAN taşınması amacıyla kullanılır. SAID adı verilen bir VLAN tanımlama başlığını pakete ekler.

VLAN Trunk Protokolü (VTP)

Çok sayıda switch barındıran yapılarda trunk portar sayesinde VLanları bir switchten diğer switch üzerine taşımayı sağlar. VLAN’lar üzerinde VTP ağ yöneticisine ekleme, silme, ad değiştirme gibi çeşitli yetkiler verilir ve VTP sayesinde yeni olan bilgilerin ağ üzerindeki diğer switchlere bildirilir. Bu nedenler VTP bir nevi domain (etki alanı) işlevi görür.

VTP etki alanı yeni alınan switchler üzerinde varsayılan olarak boş gelir ve farklı VTP yapısına sahip olan cihazlar birbirleri ile iletişim kuramazlar ve bağımsız çalışırlar. Switchlerin birbirleri ile haberleşebilmesi için aynı VTP Domain Name (VTP Etki Alanı Adı) tanımlaması yapılır. Oluşturulan VTP için güvenlik amacıyla VTP şifreside girilebilmektedir. Bu şifre aynı VTP Domain Name taşıyan tüm cihazlara girilmelidir aksi taktirde paket alışverişi kesilmiş olur.

VLAN Prunning

Bant genişliği tasarrufu amacıyla, VTP konfigürasyonunu broadcast, multicast ve diğer unicast paketlerini azaltmak amacıyla değiştirilmesidir. VTP prunning servisi gelen broadcast’i sadece o bilgiyi alması gereken trunk port’larına gönderir, diğerlerine göndermez. Örneğin, VLAN 5 ait hiçbir port’u bulunmayan bir switch’e gelen VLAN 5 broadcast’i, switch’in hiçbir port’u üzerinden gönderilmez. VTP prunning switch’lerde kapalı halde gelir. VTP prunning’in aktif hale getirilmesi için tüm VTP domain üzerinde aktif hale getirilmesi gerekir. VLAN 2-1005 arası prunning yapılabilir VLAn numaralarıdır. VLAN 1 yönetim amaçlı bir VLAN olduğundan hiçbir zaman prune edilemez.

VTP Çalışma Biçimleri

Server (Sunucu) : Oluşturulan VLan üzerinde tüm değişiklikleri yapma ve bu bilgileri düzenleme, silme, gönderme yetkisine sahip olan moddur. VTP etki alanında VLan ekleme , yapılandırma ve diğer işlemleri yapabilmek için Server modda çalışan bir switch`e ihtiyaç vardır. Yapılan tüm işlemler etki alanındaki diğer switchlere gönderilir ve bu yapılandırmalar NVRAM (Non-Volatile RAM- Geçici olmayan bellek) üzerinde saklanır.

Client (İstemci) : VTP sunucularından yapılan tüm işlemler hakkında bilgi alabilir , aldığı bilgileri gönderebilir fakat VLan üzerinde değişiklik yapamaz.Ayrıca bu moda ait yapılandırıma işlemleri NVRAM üzerinde saklanmazlar , geçicidirler.

Transparent (Şeffaf): Bu modda çalışan switchler birer sunucu gibidirler ve sunucuda yapılabilen işlemleri yapma özelliğine sahiptirler.Yapılan tüm işlemler VLan veritabını etkiler fakat diğer switchlere bilgi gönderemezler.Ayrıca trunk portları üzerinden diğer switchlerden aldığı bilgileri yine trunk portlarından diğer switchlere gönderir fakat aldığı bilgileri kullanmaz, bu bilgilerle kendi VLAN veritabanını güncellemez. Bu moda ait yapılandırma NVRAM üzerinde saklanır.

Konfigürasyon yaptığımız cihazın hangi modda çalışması isteniyorsa global konfigürasyon modda #vtp mode “çalışılması istenen mod”.

Ayrıca privilege modda #show vtp status komutu ile çalıştırılan VTP ile bilgiler edinilebilir.

VTP Version: VTP’nin hangi versiyonda çalıştığını belirtir.

Configuration Revision: Konfigürasyon revizyon numarasını belirtir.

Maximum VLANs supported locally: Veritabanında depolacağı maksimum VLAN sayısını belirtir.

Number of existing VLANs: Veritabanında varolan VLAN sayısını belirtir. Hiçbir işlem yapılmamış cihazın üzerinde 5 adet VLAN temelde oluşturulmuş halde gelir ve silinemezler. Bu VLAN’ler 1, 1002, 1003, 1004 ve 1005 VLAN’leridir.

VTP Operating Mode: VTP’nin hangi modda çalıştığını belirtir.

VTP Domain Name: VTP etki alanı adını belirtir. Aynı etki alanında cihazlarda bu kısım aynı olmalıdır.

VTP Pruning Mode: VTP Pruning özelliğinin aktif olup olmadığını belirtir.

Palo Alto Firewall VLan / Subinterfaces Configuration

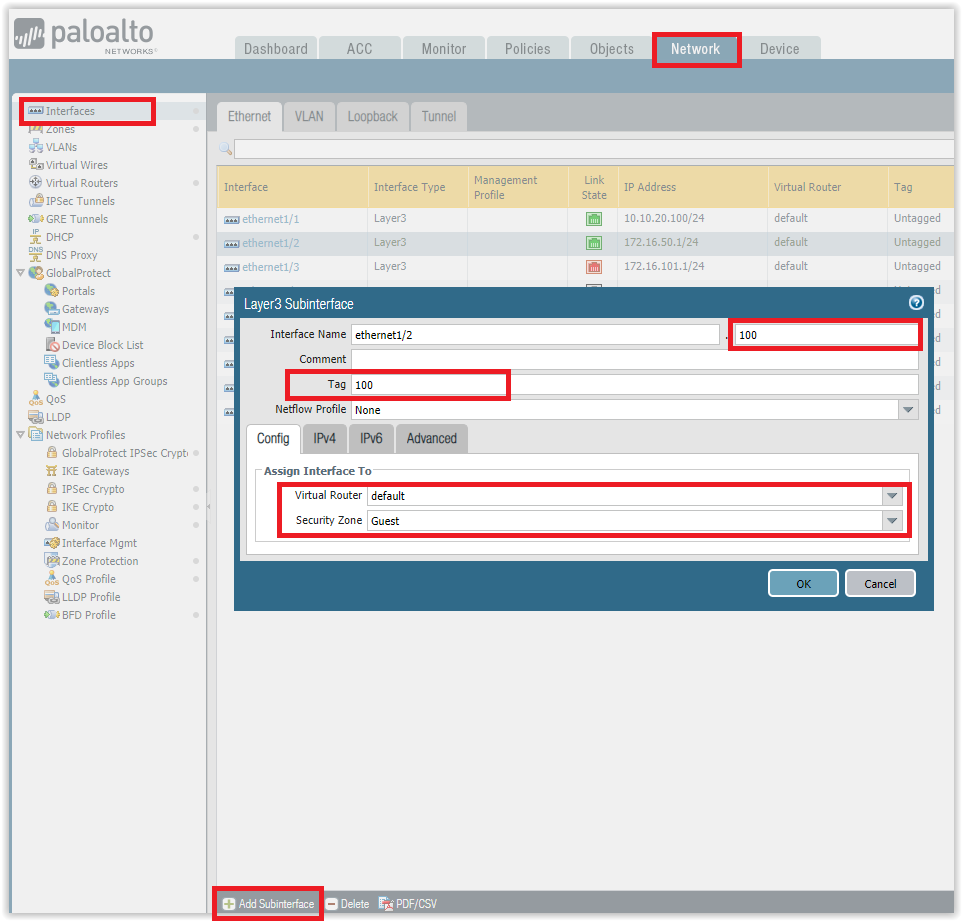

Cihazımızın web arayüzüne giriş yaptıktan sonra aşağıdaki adımları takip ederek VLan oluşturma işlemlerini yapabilirsiniz.

VLan için kullanılacak Zone için isterseniz önceden istersenizde VLan tanımlarken oluşturabilirsiniz. Ben Zone tanımlama işlemini VLan oluştururken yapıyorum. Ama aşağıdaki resimdeki şekilde de oluşturma şansınız bulunmaktadır.

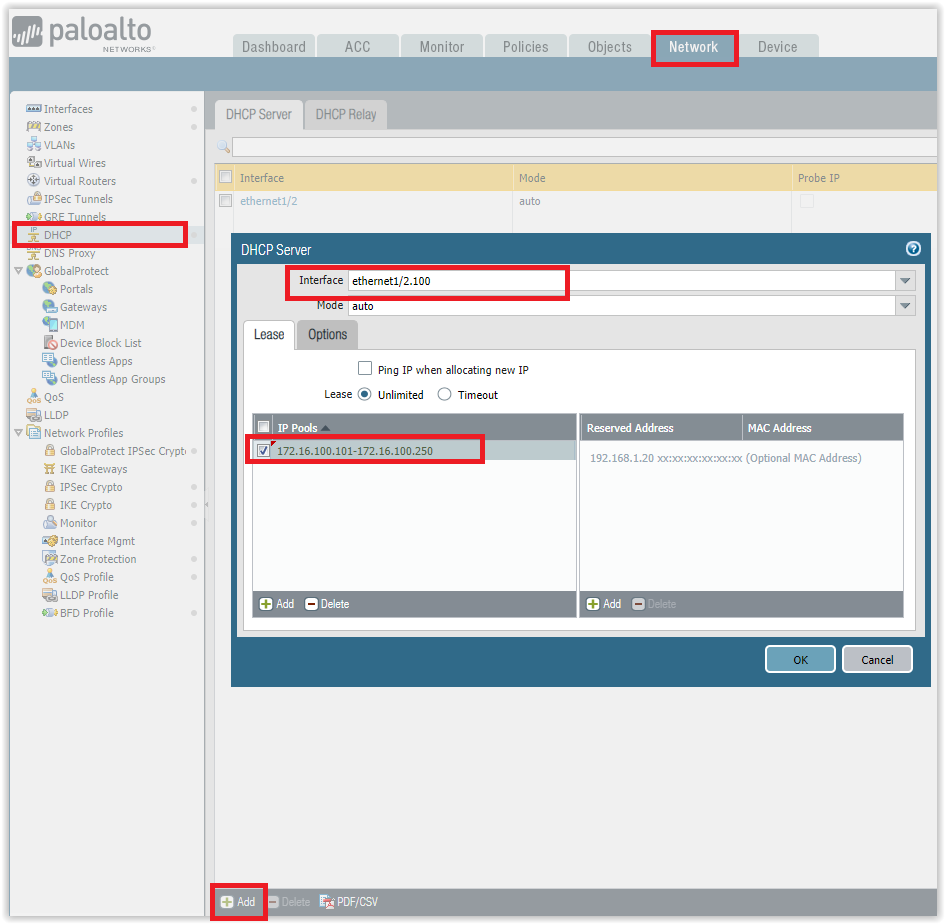

Interface bölümünde gerekli tanımlamaları yaptıktan sonra oluşturmuş olduğumuz VLan için DHCP ve diğer işlemlerimize devam ediyoruz.

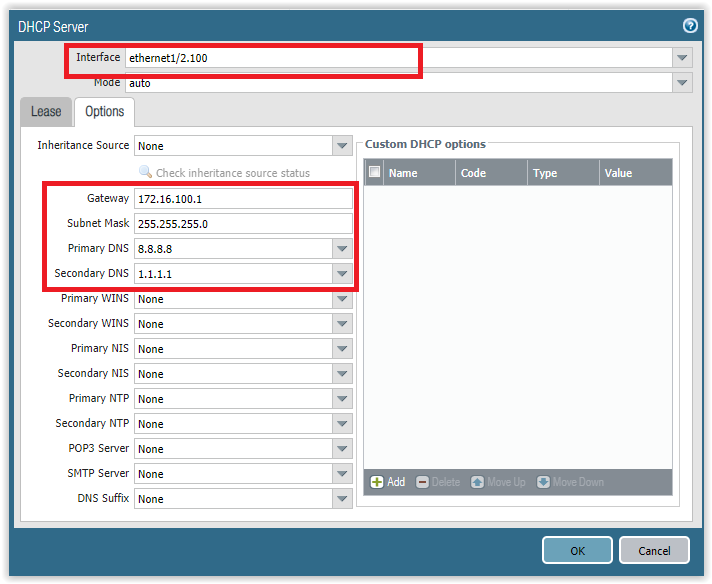

Interfaces listesinde oluşturmuş olduğumuz 100 tag`li portu seçtikten sonra DHCP ile dağıtacağımız Ip aralığını seçerek Options bölmünde yer alan ayarlarıda tamamlıyoruz.

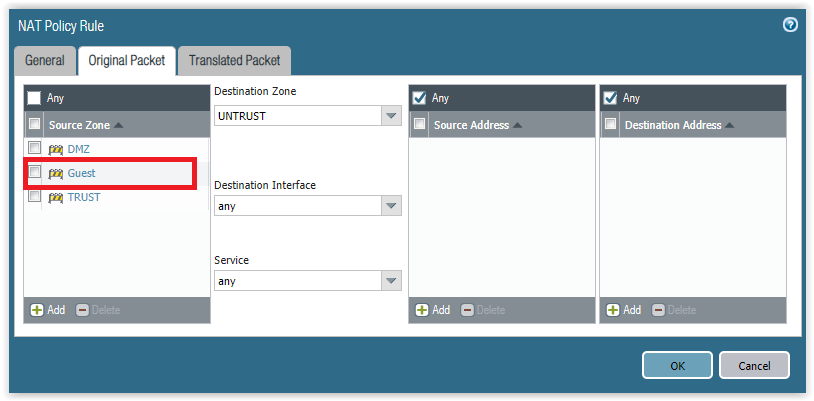

DHCP işlemlerinin hemen ardından yine daha önce oluşturmuş olduğumuz Default-Nat içerisinde de gerekli düzenlemeleri yapıyoruz.

Original Packet ekranına oluşturduğumuz yeni Zone (Guest) eklendikten sonra başka bir işlem yapmadan ayarları kaydederek bu ekrandan çıkıyoruz. Buradaki amacımız oluşturmuş olduğumuz VLan üzerinden intertene çıkmayı sağlamaktadır.

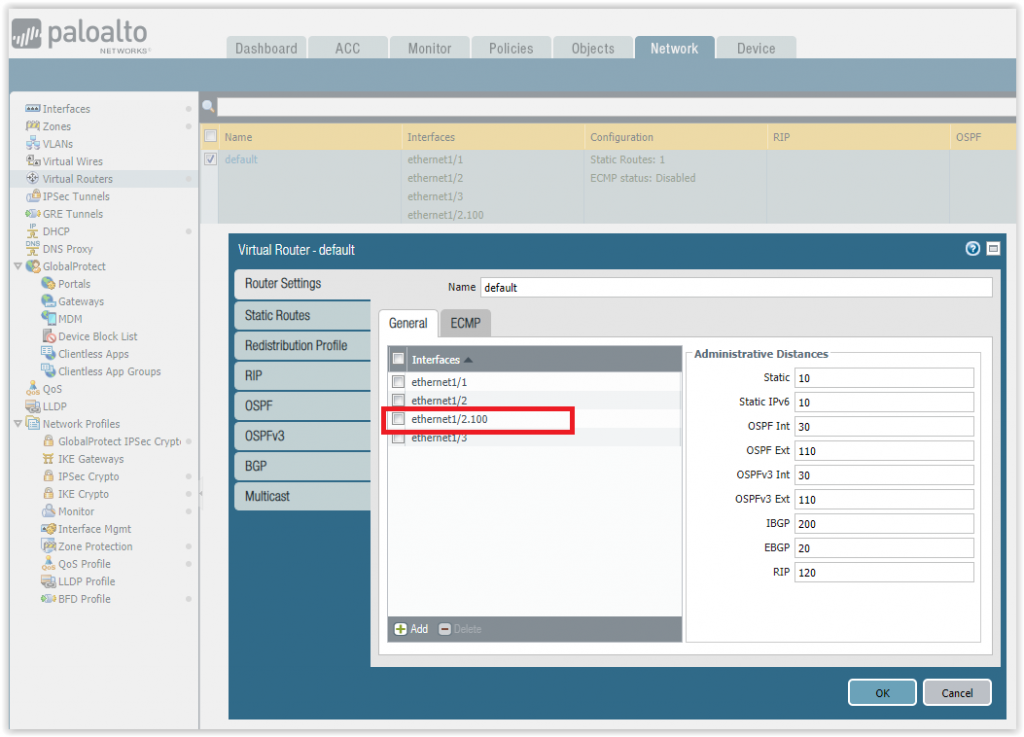

Network / Virtual Routers bölümünde bulunan default Routers içerisinde yer alan Router Settings bölümünede tanımladığımız Palo Alto Firewall VLan ı ekliyoruz.

Policies / Security sekmesine geçerek yine daha önceden oluşturduğumuz izinli (Default-Allow) ve yasaklı (Default-Block) kurallarınada Guest Zone ekleyerek işlemlerimizi tamamlıyoruz. Yada sadece bu Zone için yeni kurallar yazarak diğer Interfacelerden ayırabiliriz. Aslında mantıklı olanda tamamen ayrı iki kural üzerinden VLanlar için oluşturulan Zoneleri yönetmek olacaktır.

Commit ederek yaptığımız tüm değişiklikleri cihaza göndererek kaydediyoruz. Cihaz üzerindeki işlemlerimiz bittikten sonra Switch üzerinde de gerekli Palo Alto Firewall VLan tanımlamalarını yaptıktan sonra personel / misafir gibi network ayrımlarını yaparak kullanmaya başlayabilirsiniz.Tabiki öncelikle yapınız için uygun topoloji hazırlamak ve gerekli Ip blokları gibi sınıflandırmaları yapmanız gerekmektedir. Ben demo ortamında makale hazırladığım için sadece cihaz üzerindeki işlemlerden bahsediyorum.

Faydalı olması dileğiyle.

Palo Alto Firewall VLan / Subinterfaces Configuration - Yorumlar

Yapılan Yorumlar

Çok güzel seri olmuş teşekkür ederim. Okumaya devam.

Emeğiniz için teşekkür ederim. Güzel bir post.

BENZER İÇERİKLERİlginizi çekebilecek diğer içerikler

Palo Alto Firewall Panorama Configuration 04 Nisan 2020

Palo Alto Firewall CLI Commands 03 Nisan 2020